Võ Nguyên Thoại

Contents

- 1. Content Security Policy là gì?

- 2. Tại sao CSP lại quan trọng?

- 3. Cách hoạt động của chính sách bảo mật nội dung

- 4. Các thẻ chỉ thị CSP thường được sử dụng

- 5. Một số ví dụ áp dụng CSP phù hợp

- 6. Các bước thực hiện theo dõi và quản lý vi phạm CSP

- 7. Nhược điểm của content security policy là gì?

- 8. Khi nào nên sử dụng CSP?

Với sự phát triển vượt trội của công nghệ 4.0 hiện nay, website của bạn có thể nằm trong tầm ngắm của những cuộc tấn công mạng chẳng hạn như tấn công XSS – một trong những hình thức tấn công nguy hiểm nhất trên không gian mạng. Để giảm thiểu hoặc ngăn chặn những cuộc tấn công mạng, các nhà phát triển web thường ứng dụng Content Security Policy (CSP) như một lá chắn bảo vệ. CSP không chỉ giúp ngăn chặn mã độc mà còn là một phần quan trọng trong chiến lược bảo mật tổng thể của bất kỳ website nào. Trong bài viết này, MONA Host chia sẻ cho bạn đọc thông tin tổng quan về CSP là gì và cách áp dụng CSP để bảo vệ website khỏi tấn công XSS hiệu quả nhất, cùng theo dõi nhé.

Content Security Policy là gì?

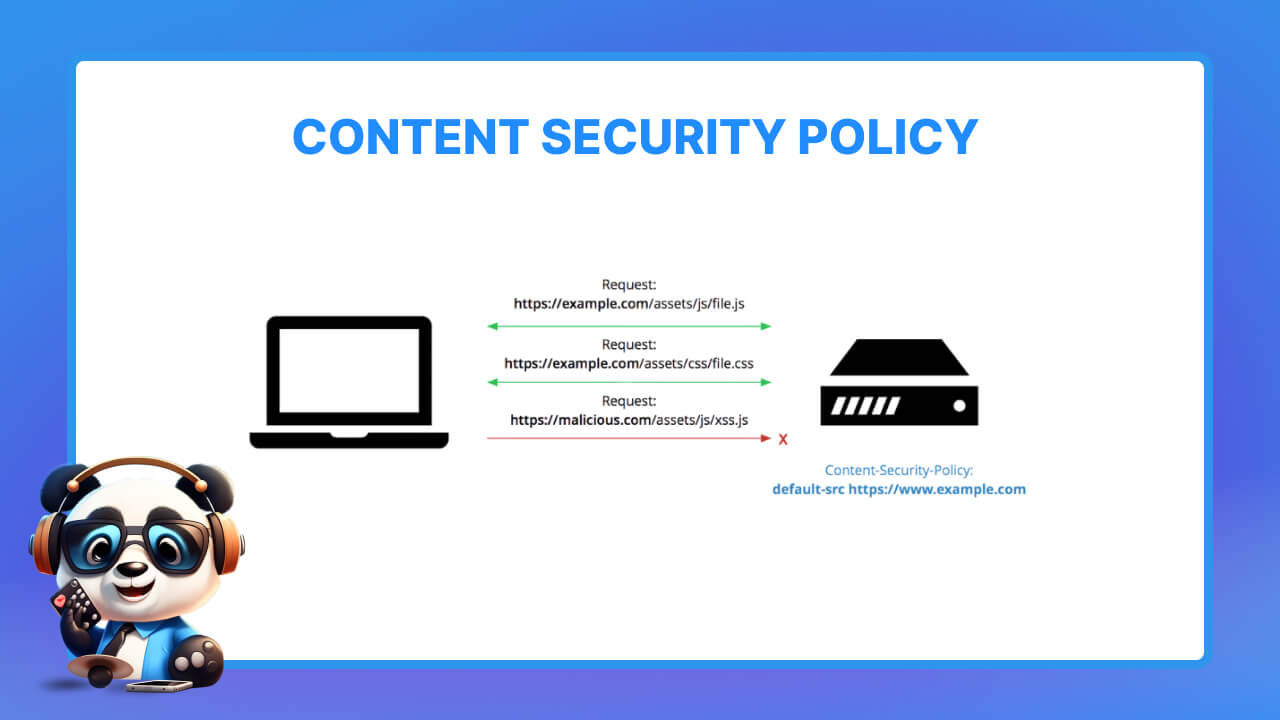

CSP viết tắt của từ Content Security Policy, là một cơ chế bảo mật giúp bảo vệ trang web khỏi các nguy cơ tấn công mạng, đặc biệt là các mối đe dọa như XSS (Cross-Site Scripting) và tấn công Data Injection. CSP hoạt động bằng cách cho phép các nhà phát triển web tạo ra một danh sách an toàn (whitelist) bao gồm tài nguyên như tên miền, styles, script, fonts, hình ảnh, hay frame được phép tải và thực thi trên trang web của họ. Nếu có bất kỳ yêu cầu nào không nằm trong danh sách an toàn đều bị từ chối ngay lập tức nhằm ngăn chặn các hoạt động tấn công độc hại.

Content security policy cung cấp cho người dùng các chỉ thị giúp kiểm soát nguồn tài nguyên trang web được phép tải. Những trình duyệt như Google Chrome, Mozilla Firefox, Microsoft Edge và Safari đều hỗ trợ CSP và sẽ thực thi các chỉ thị được quy định trong tiêu đề CSP của trang web. Điều này giúp bảo vệ người dùng khỏi các cuộc tấn công XSS và các mối đe dọa khác.

Đối với những trình duyệt không hỗ trợ CSP vẫn hoạt động như thường với server triển khai nó, các tiêu đề CSP sẽ được bỏ qua. Trình duyệt sẽ tiếp tục hiển thị trang web bình thường, dựa trên các chính sách mặc định của trang web.

>> Ưu điểm và nhược điểm của CDN là gì?

Tại sao CSP lại quan trọng?

Trong bối cảnh công nghệ số phát triển không ngừng, song song với đó cũng tiềm ẩn nhiều rủi ro bảo mật. Do đó, để phòng tránh rủi ro, Content Security Policy được ứng dụng như một giải pháp bảo vệ hiệu quả cho các trang web. Công cụ này không chỉ bảo vệ trang web của bạn mà còn giúp tối ưu hóa trải nghiệm người dùng. Dưới đây là những lý do CSP trở thành yếu tố bảo mật quan trọng cho website:

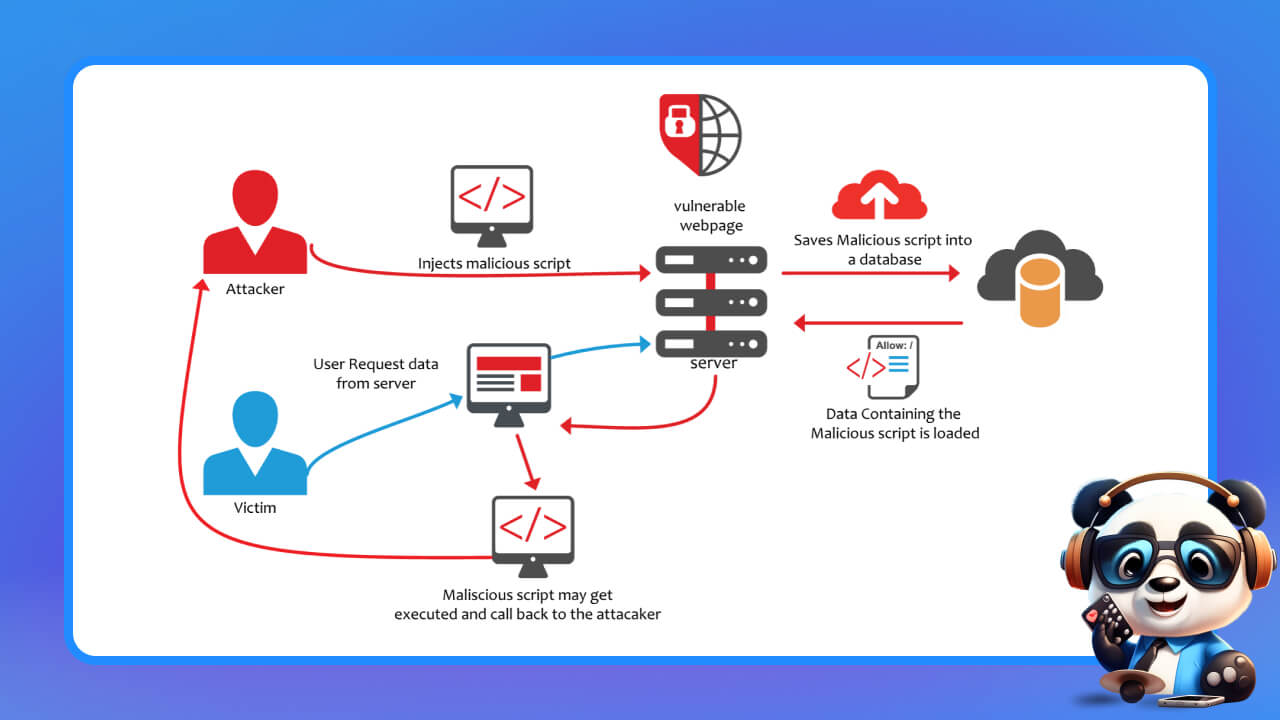

Hạn chế nguy cơ bị tấn công XSS

CSP hoạt động như một lá chắn bảo vệ, ngăn chặn các cuộc tấn công Cross-Site Scripting. Bằng cách thiết lập các chính sách kiểm soát chặt chẽ, CSP giới hạn các tập lệnh JavaScript chỉ được phép thực thi từ những nguồn đáng tin cậy. Ví dụ, nó có thể vô hiệu hóa JavaScript nội tuyến, cấm sử dụng lệnh eval() hoặc ngăn chặn các tập lệnh không được lưu trữ trên domain. Nhờ vậy, ngay cả khi hacker thự hiện chèn mã độc vào trang web của bạn thì chúng khó có thể hoạt động trên trang web được.

Hỗ trợ triển khai HTTPS dễ dàng hơn

Sử dụng HTTPS đảm bảo dữ liệu trong quá trình gửi và nhận giữa máy tính của người dùng và máy chủ được mã hóa, giúp bảo vệ thông tin tránh khỏi việc bị hacker đọc hoặc chỉnh sửa. CSP giúp tăng cường bảo mật khi triển khai HTTPS, đảm bảo kết nối giữa người dùng và trang web an toàn, không bị gián đoạn. Sử dụng kế nối HTTPS không chỉ đảm bảo người dùng tương tác website một cách riêng tư và an toàn mà còn ngăn chặn các hoạt động giả mạo đăng nhập hoặc chiếm quyền điều khiển dữ liệu.

Ngăn chặn hoạt động thu thập dữ liệu bất hợp pháp

Ngoài vai trò bảo vệ khỏi mã độc, CSP còn ngăn chặn website tải những tài nguyên không xác định nguồn gốc, chẳng hạn như phông chữ, tập lệnh hoặc kết nối độc hại. Thông qua các chỉ thị chính sách cụ thể, CSP kiểm soát chặt chẽ nguồn lực mà trang web được phép tải, giúp giảm thiểu nguy cơ bị khai thác hoặc thu thập sai dữ liệu.

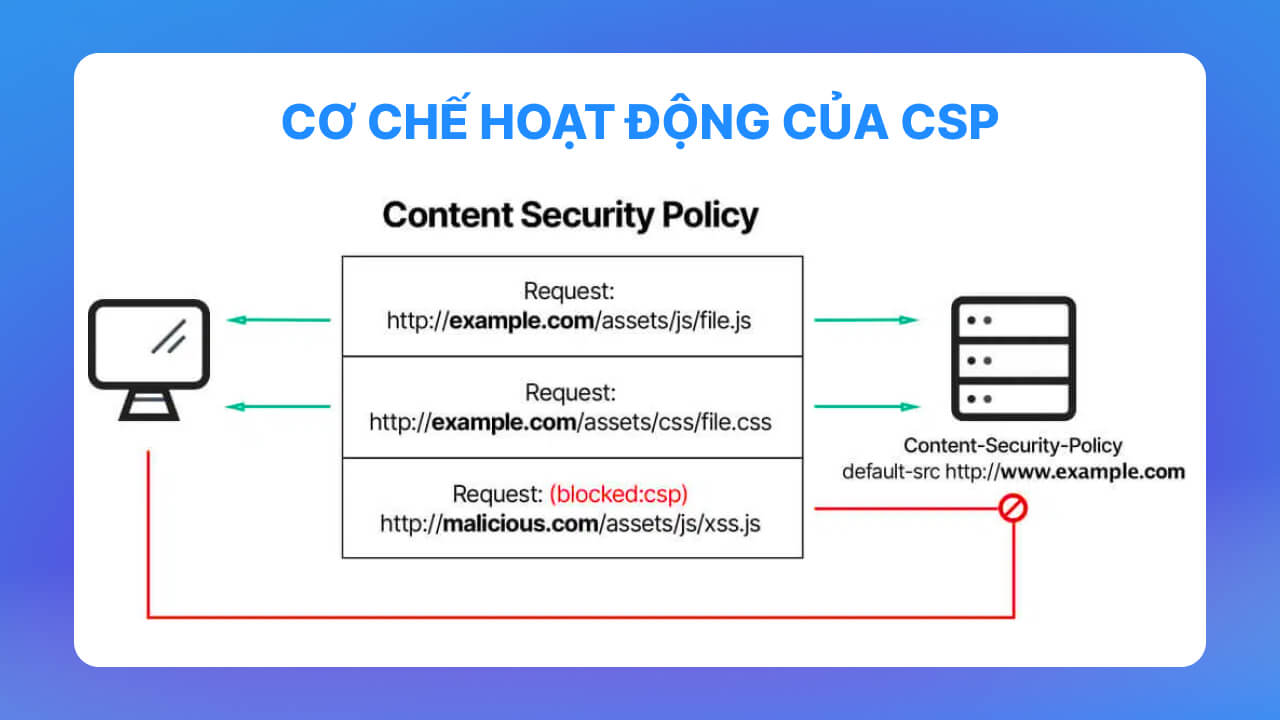

Cách hoạt động của chính sách bảo mật nội dung

Khi máy chủ phản hồi với tiêu đề HTTP chứa thẻ Content-Security-Policy hoặc thông qua một thẻ <meta> trong tài liệu HTML, trình duyệt sẽ tự động kích hoạt các biện pháp bảo vệ người dùng. Cụ thể, chính sách này giới hạn việc tải và thực thi các tài nguyên như Javascript, iframe, CSS, Web Worker, hay phông chữ, nhằm đảm bảo rằng chỉ những tài nguyên từ cùng một tên miền được phép hoạt động.

Về cơ bản, CSP là một tiêu đề HTTP được gửi từ máy chủ đến trình duyệt. Để kích hoạt tính năng này, bạn chỉ cần thiết lập để máy chủ trả về tiêu đề Content-Security-Policy trong phản hồi. Nếu bạn muốn tìm hiểu chi tiết về các chỉ thị CSP có thể được sử dụng, hãy tham khảo thông tin trong tiêu Content-Security-Policy header.

Bên cạnh việc khai báo CSP trong tiêu đề HTTP, bạn cũng có thể sử dụng thẻ <meta> để thiết lập chính sách bảo mật nội dung. Ví dụ như:

<meta http-equiv=”Content-Security-Policy” content=”default-src ‘self’; img-src https://*; child-src ‘none’;”>

Trong đó:

- default-src ‘self’: Chỉ cho phép tài nguyên từ chính trang web.

- img-src https://*: Cho phép tải hình ảnh từ bất kỳ tên miền nào sử dụng HTTPS.

- child-src ‘none’: Không cho phép tải nội dung từ bất kỳ nguồn nào vào các thẻ <frame> hoặc <iframe>.

Các thẻ chỉ thị CSP thường được sử dụng

CSP không chỉ giới hạn ở việc kiểm soát nguồn tải JavaScript mà còn áp dụng cho hình ảnh, CSS, frame, webfont, media và nhiều tài nguyên khác. Dưới đây là một số Content Security Policy directive được dùng phổ biến:

- default-src: Áp dụng làm chỉ thị mặc định khi không có chỉ thị cụ thể nào khác được thiết lập.

- script-src: Chỉ định nguồn cho các tài nguyên JavaScript được tải trên trang.

- img-src: Quy định nguồn tải cho các tài nguyên hình ảnh.

- media-src: Xác định nguồn cho các tập tin âm thanh hoặc video nhúng.

- object-src: Chỉ định nguồn cho các tài nguyên như file PDF, Flash, hoặc các loại tài liệu nhúng khác.

- manifest-src: Quy định nguồn cho các file manifest của ứng dụng.

- frame-ancestors: Chỉ định nguồn cho các tài nguyên frame hoặc iframe.

- form-action: Xác định nơi dữ liệu nhập từ người dùng sẽ được gửi đến.

- plugin-types: Quy định các loại plugin được phép sử dụng, chẳng hạn như quảng cáo tự động.

- base-uri: Xác định uri cơ bản cho các đường dẫn tương đối trong tài liệu.

- style-src: Chỉ định nguồn tải các tài nguyên CSS.

- font-src: Quy định nguồn tải các font chữ.

Các thẻ chỉ thị này giúp tăng cường bảo mật và kiểm soát chặt chẽ nguồn gốc của các tài nguyên tải lên website. Việc cấu hình đúng CSP sẽ giảm thiểu rủi ro bảo mật, đặc biệt là các cuộc tấn công XSS. Tuy nhiên, khi các directive trong CSP được cấu hình một cách lỏng lẻo, các tài nguyên được tải từ những nguồn không đáng tin cậy, điều này sẽ khiến hiệu quả bảo mật của CSP giảm đáng kể, mở ra nhiều lỗ hổng cho các cuộc tấn công và gây ra tình trạng Chính sách bảo mật nội dung không an toàn (Insecure Content Security Policy).

Một số ví dụ áp dụng CSP phù hợp

Content Security Policy được thiết kế nhằm hạn chế rủi ro bảo mật bằng cách kiểm soát các nguồn tài nguyên mà trình duyệt có thể tải. Điều này đặc biệt hữu ích trong việc ngăn chặn các cuộc tấn công như XSS. Dưới đây là một số ví dụ phổ biến minh họa cho việc áp dụng CSP một cách hiệu quả:

- Ví dụ 1:

Content-Security-Policy: default-src ‘self’;

Chính sách này giới hạn việc tải tài nguyên chỉ từ domain hiện tại mà người dùng đang truy cập, giúp ngăn các nguồn không đáng tin cậy.

- Ví dụ 2:

Content-Security-Policy: default-src ‘self’ *.https://example.com;

Với chính sách này, trình duyệt chỉ tải tài nguyên từ domain hiện tại hoặc từ các subdomain của https://example.com, đảm bảo kiểm soát tốt hơn với các liên kết phụ.

- Ví dụ 3:

media-src media1.com media2.com;

Quy định này cho phép tải nội dung media chỉ từ hai nguồn là media1.com và media2.com, giảm thiểu nguy cơ tải file không an toàn từ các nguồn khác.

Các bước thực hiện theo dõi và quản lý vi phạm CSP

Việc theo dõi các vi phạm CSP giúp bạn nhận diện sớm các cuộc tấn công vào website, nhất là những cuộc tấn công XSS. Quá trình theo dõi không chỉ giúp phát hiện sớm các lỗ hổng bảo mật mà còn cho phép bạn đánh giá hiệu quả của chính sách CSP hiện tại, từ đó có thể điều chỉnh để nâng cao mức độ bảo vệ cho website.

Thêm thẻ report-uri vào CSP

Để giám sát các vi phạm CSP (Content Security Policy), bạn có thể thêm thẻ report-uri vào chính sách bảo mật nội dung. Khi đó, trình duyệt sẽ tự động gửi yêu cầu POST đến địa chỉ URI được chỉ định, kèm theo thông tin chi tiết về vi phạm trong phần body của yêu cầu.

Ví dụ, giả sử chính sách CSP được cấu hình như sau:

Content-Security-Policy: default-src ‘none’; style-src dreamknight.click; report-uri http://dreamknight.click/collector.cgi

Trong trường hợp có hành vi vi phạm quy tắc style-src dreamknight.click, trình duyệt sẽ kích hoạt một yêu cầu POST đến địa chỉ:

http://dreamknight.click/collector.cgi

Nhờ vậy, bạn có thể dễ dàng theo dõi và xử lý các hành vi không tuân thủ chính sách bảo mật.

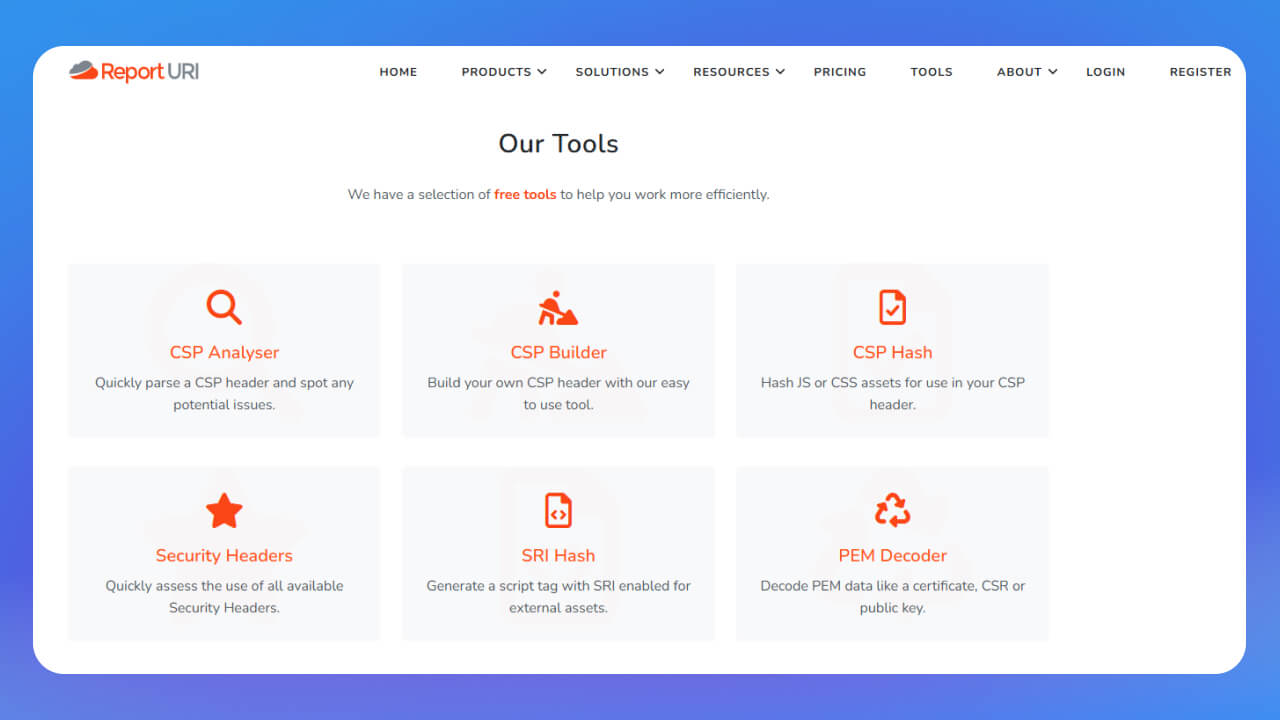

Sử dụng công cụ Report URI

Một trong những điểm mạnh của Content Security Policy là khả năng giám sát và báo cáo các vi phạm thông qua tính năng Report URI. Tính năng này cho phép trình duyệt tự động gửi báo cáo mỗi khi có vi phạm CSP trên website của bạn. Điều này giúp bạn nắm bắt các hành vi tấn công tiềm năng và điều chỉnh cấu hình CSP sao cho phù hợp hơn, chẳng hạn như thêm vào danh sách trắng (whitelist) những domain an toàn mà bạn có thể đã bỏ sót.

Để bắt đầu, bạn có thể sử dụng công cụ miễn phí từ Report URI. Phiên bản không phải trả phí hỗ trợ lên tới 10.000 báo cáo mỗi tháng. Sau khi đăng ký và đăng nhập, hãy thực hiện các bước sau:

- Tạo subdomain: Trong phần thiết lập (Setup), điền một subdomain tuỳ chọn để định danh các báo cáo của bạn.

- Nhận đường dẫn báo cáo: Subdomain này sẽ tạo ra một đường dẫn riêng, ví dụ: https://yourname.report-uri.com/r/d/csp/reportOnly.

Bạn không cần truy cập vào đường dẫn này mà chỉ cần thêm nó vào cấu hình CSP trên website. Cụ thể, với WordPress, bạn có thể thêm đoạn mã sau vào tệp cấu hình:

function header_csp_generate() {

header(“Content-Security-Policy:

default-src ‘self’;

script-src ‘self’ ‘unsafe-inline’ www.googletagmanager.com www.google-analytics.com tagmanager.google.com;

style-src ‘self’ ‘unsafe-inline’ tagmanager.google.com;

img-src ‘self’ data: www.googletagmanager.com www.google-analytics.com www.google.com www.google.com.vn i.ytimg.com https://*.gravatar.com https://images.dmca.com;

frame-src www.googletagmanager.com www.google.com www.youtube.com;

font-src ‘self’;

connect-src ‘self’ *.google.com google.com google.com.vn www.google-analytics.com;

object-src ‘none’;

report-uri https://yourname.report-uri.com/r/d/csp/reportOnly”);

}

add_filter(‘wp_head’, ‘header_csp_generate’);

Đoạn mã trên cấu hình các nguồn an toàn cho tài nguyên (script, style, hình ảnh…) và chỉ định URL báo cáo vi phạm CSP. Với công cụ này, bạn có thể theo dõi và tối ưu bảo mật cho website một cách dễ dàng.

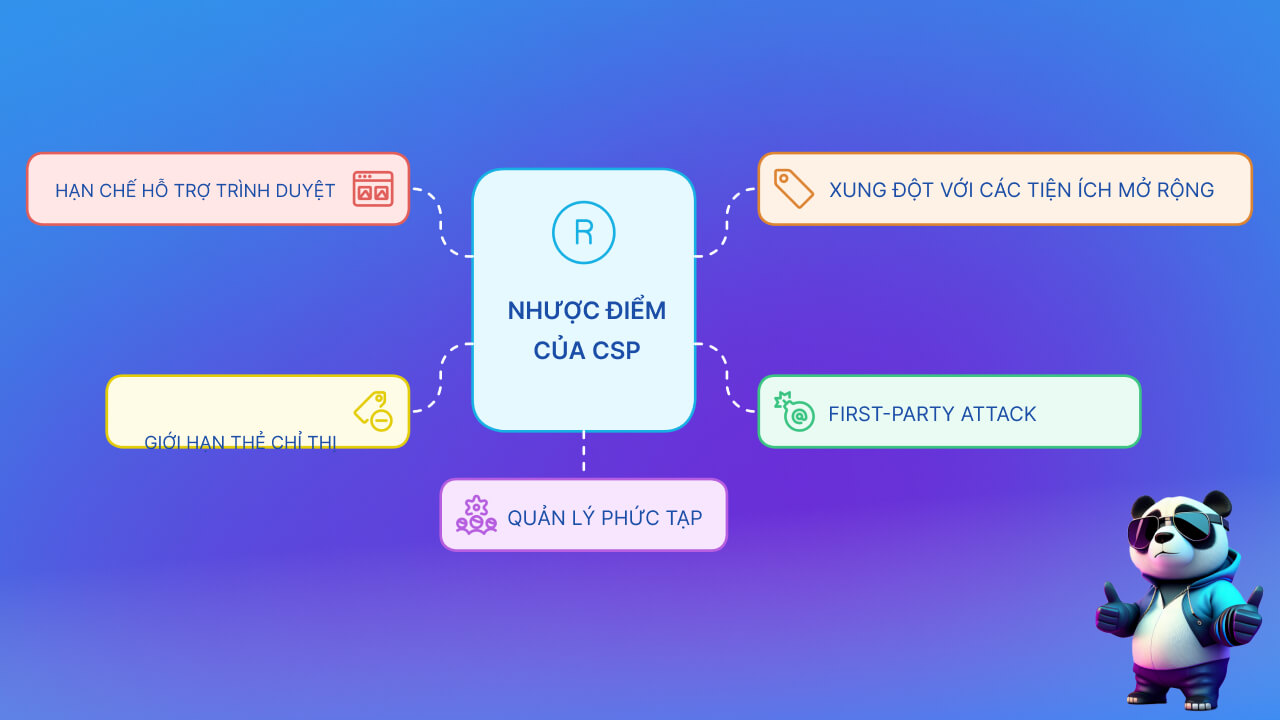

Nhược điểm của content security policy là gì?

Chính sách bảo mật CSP là một công cụ hữu ích giúp tăng cường bảo mật cho website, ngăn chặn các cuộc tấn công từ tin tặc. Tuy nhiên, giống như bất kỳ giải pháp bảo mật nào, CSP cũng tồn tại một số hạn chế mà người dùng cần lưu ý:

Không hỗ trợ trên tất cả trình duyệt

Mặc dù CSP có thể cải thiện bảo mật cho website, nhưng công cụ này không được hỗ trợ đầy đủ trên tất cả các trình duyệt. Một số trình duyệt phổ biến không hoàn toàn tương thích với CSP, khiến người dùng phải dựa vào các chính sách bảo mật mặc định của trang web thay vì tận dụng các biện pháp bảo mật nâng cao mà CSP cung cấp.

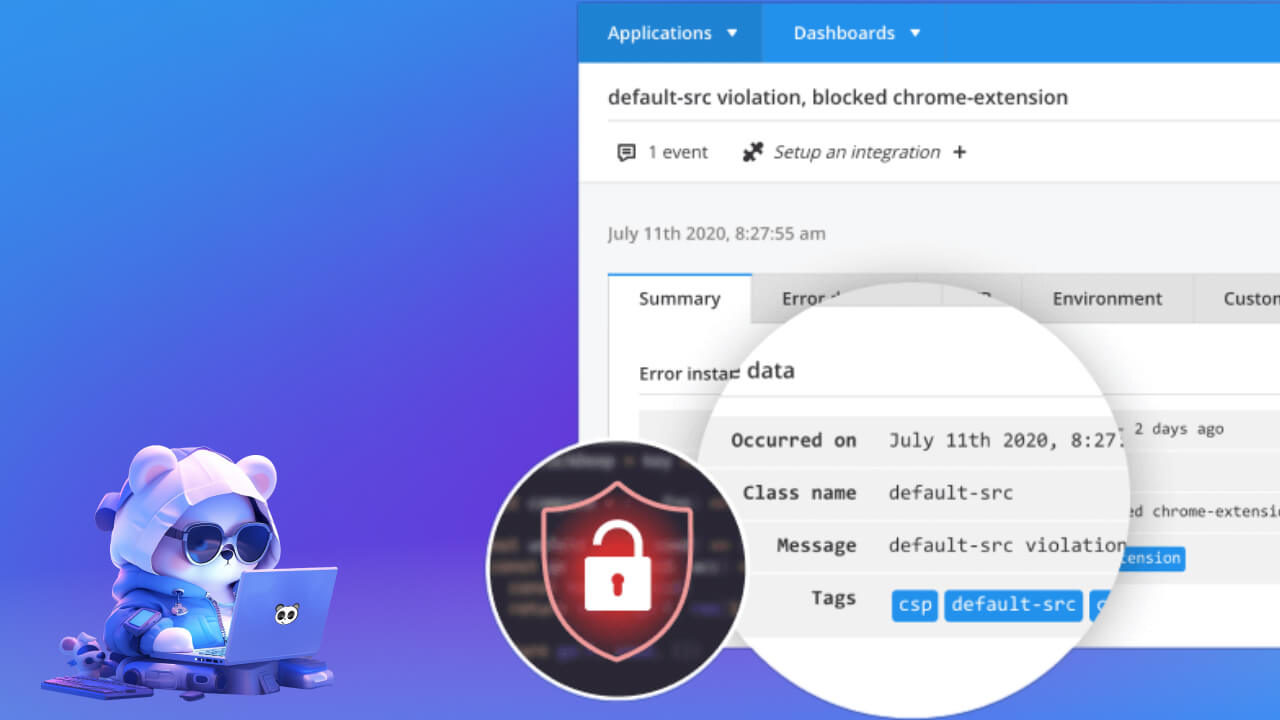

Có thể gây xung đột với các tiện ích bổ sung trên trình duyệt

Công cụ bảo mật CSP đôi khi có thể gây xung đột với các tiện ích bổ sung hoặc extension được cài đặt trên trình duyệt. Khi xảy ra hiện tượng này, việc sử dụng các tiện ích bổ sung mà người dùng mong muốn có thể bị gián đoạn, ảnh hưởng đến trải nghiệm duyệt web của họ.

First-party attack vẫn có thể xảy ra

Mặc dù CSP giúp bảo mật mạnh mẽ, nhưng nó lại không thể ngăn chặn các cuộc tấn công từ chính bên cung cấp dữ liệu (First-party attack). Điều này có nghĩa là, những dữ liệu mà bên thứ nhất cung cấp có thể bị rò rỉ qua các lỗ hổng mà CSP không thể kiểm soát. Vì vậy, người dùng cần có các biện pháp bảo mật bổ sung để bảo vệ dữ liệu quan trọng của mình. Thêm vào đó, CSP cũng không thể ngăn chặn hoàn toàn các cuộc tấn công XSS, công cụ này chỉ giúp giảm thiểu tác hại của chúng.

Hạn chế về số lượng thẻ chỉ thị

Một trong những hạn chế lớn của CSP là nó không hỗ trợ tất cả các thẻ chỉ thị bảo mật mà chỉ có thể sử dụng một số chỉ thị phổ biến. Điều này khiến CSP không thể bảo vệ toàn diện mọi dữ liệu mà người dùng mong muốn, đồng thời làm giảm trải nghiệm của người dùng khi chỉ có một số loại chỉ thị có sẵn.

Quản lý CSP không hề đơn giản

CSP không phải là công cụ dễ sử dụng đối với tất cả mọi người. Để đạt được hiệu quả bảo mật cao, người dùng cần có kiến thức chuyên sâu về cách thức hoạt động của license CSP là gì. Điều này có thể gây khó khăn cho những người mới làm quen với bảo mật mạng hoặc chưa có nhiều kinh nghiệm trong việc cấu hình chính sách bảo mật.

Khi nào nên sử dụng CSP?

Bảo mật website là một trong những tiêu chí quan trọng hàng đầu không thể thiếu trong việc bảo vệ thông tin và ngăn chặn các mối đe dọa từ tấn công mạng. Mục đích của CSP là bảo vệ quyền riêng tư của người dùng và đảm bảo sự an toàn cho hệ thống web, ngăn ngừa mọi hành động xâm nhập hoặc phá hoại từ bên ngoài.

Việc quyết định khi nào nên sử dụng chính sách bảo mật nội dung phụ thuộc vào nhu cầu và mục tiêu bảo mật của từng cá nhân hoặc tổ chức. Trong môi trường mạng hiện đại, có rất nhiều loại dịch vụ bảo mật website khác nhau, từ việc đánh giá và giám sát an ninh, đến việc khắc phục sự cố khi cần thiết. Vì vậy, mỗi cá nhân và doanh nghiệp cần xác định rõ nhu cầu bảo mật của mình để lựa chọn chính sách và giải pháp bảo mật phù hợp.

Trong bối cảnh công nghệ số ngày càng phức tạp, hiểu rõ CSP là gì và ứng dụng để bảo vệ website rất quan trọng. Sử dụng CSP đúng cách sẽ tạo ra một lớp bảo vệ vững chắc cho website của bạn, đồng thời tăng cường sự tin tưởng từ phía khách hàng. Tuy nhiên, để tối ưu hiệu suất hoạt động của website và nâng cao trải nghiệm người dùng, việc lựa chọn một hạ tầng hosting mạnh mẽ cũng quan trọng không kém. Dịch vụ hosting tại MONA Host cung cấp khả năng uptime lên tới 99% cùng kết cấu bảo mật đa lớp, đảm bảo sự ổn định khi vận hành hệ thống. Khách hàng có thể cảm thấy hoàn toàn an tâm khi thực hiện quá trình chuyển đối số dịch vụ kinh doanh của mình. Liên hệ ngay HOTLINE 1900 636 648 để được đội ngũ của MONA Host tư vấn gói hosting phù hợp nhất với doanh nghiệp.

Bài viết liên quan

Đăng ký để nhận các bài nghiên cứu, blog, thông tin mới nhất từ chúng tôi