Võ Nguyên Thoại

Contents

DNSSEC là gì? Tiện ích mở rộng bảo mật hệ thống tên miền (DNSSEC) là tập hợp các giao thức đã được bổ sung lớp bảo mật cho quy trình tra cứu và trao đổi dữ liệu hệ thống tên miền (DNS), vốn đã trở thành một phần không thể thiếu trong việc truy cập các trang web thông qua mạng Internet. Bài viết dưới đây, hãy cùng Mona Host tìm hiểu chi tiết hơn về thuật ngữ DNSSEC cũng như cách thức hoạt động và lợi ích mà DNSSEC đem lại nhé!!

DNSSEC là gì?

DNSSEC (DNS Security Extensions) là một công nghệ an toàn mở rộng cho hệ thống tên miền DNS nhằm giúp cho người dùng truy cập đúng tên miền, tránh nguy cơ giả mạo hay làm sai lệch dữ liệu. Công nghệ này sẽ cung cấp một cơ chế xác thực giữa các máy chủ DNS với nhau và cho từng zone dữ liệu để đảm bảo toàn vẹn dữ liệu.

Giải thích thêm cho các bạn dễ hiểu thì DNS là viết tắt của cụm từ Domain Name System có nghĩa là hệ thống phân giải tên miền, được thiết lập tương tự địa chỉ IP và tên miền. Đó là một giao thức tiêu chuẩn giúp người dùng Internet nhận biết được địa chỉ một trang web đang sử dụng.

Và tiện ích mở rộng bảo mật hệ thống tên miền (DNSSEC) là một bộ giao thức bổ sung một lớp bảo mật cho quá trình tra cứu và trao đổi hệ thống tên miền (DNS), những giao thức này đã trở thành một phần không thể thiếu trong việc truy cập các trang web thông qua Internet.

Cách thức hoạt động của DNSSEC

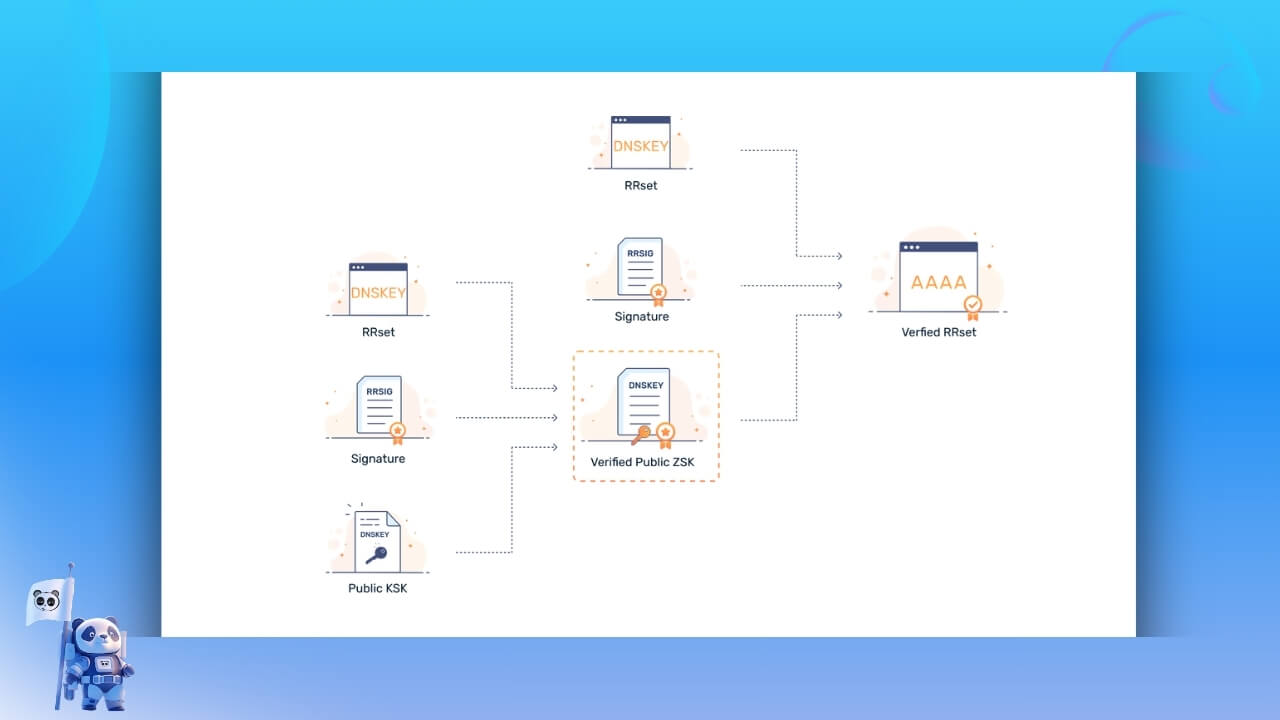

DNSSEC hoạt động bằng cách sử dụng chữ ký số để xác thực các bản ghi DNS. Mỗi tên miền DNS sẽ có một cặp khóa công khai và mã khóa bí mật được tạo ra bởi nhà quản trị trị tên miền. Khóa công khai này được lưu trữ trên máy chủ của tên miền còn mã khóa bí mật được lưu trữ trên máy chủ của nhà quản trị tên miền.

Mục đích ban đầu của DNSSEC là bảo vệ các máy khách Internet khỏi dữ liệu DNS bị giả mạo bằng cách xác minh chữ ký số đã được nhúng trong dữ liệu.

Khi khách truy cập nhập tên miền vào trình duyệt, trình phân giải sẽ xác minh chữ ký số. Nếu chữ ký số trong dữ liệu khớp với chữ ký được lưu trữ trong máy chủ DNS chính thì dữ liệu sẽ được phép truy cập vào máy khách thực hiện yêu cầu.

Chữ ký số DNSSEC đảm bảo rằng bạn đang liên lạc với trang web hoặc vị trí Internet mà bạn dự định truy cập. DNSSEC sử dụng hệ thống khóa chung và chữ ký số để tiến hành xác minh dữ liệu. Đơn giản là nó sẽ thêm các bản ghi mới vào DNS cùng với các bản ghi hiện có. Các loại bản ghi mới này, chẳng hạn như RRSIG và DNSKEY, có thể được truy xuất theo cách tương tự như các bản ghi phổ biến như A, CNAME và MX.

Những bản ghi mới này được sử dụng để “ký” kỹ thuật số một tên miền, sử dụng phương pháp được gọi là mật mã khóa công khai.

Máy chủ tên đã ký có khóa chung và khóa riêng cho từng vùng. Khi ai đó đưa ra yêu cầu, nó sẽ gửi thông tin được ký bằng khóa riêng của nó; người nhận sau đó mở khóa nó bằng khóa chung. Nếu bên thứ ba cố gắng gửi thông tin không đáng tin cậy, thông tin đó sẽ không được mở khóa đúng cách bằng khóa chung, do đó người nhận sẽ biết thông tin đó là không có thật.

Lưu ý rằng DNSSEC không cung cấp tính bảo mật dữ liệu vì nó không bao gồm các thuật toán mã hóa. Nó chỉ mang các khóa cần thiết để xác thực dữ liệu DNS là chính xác hoặc thực sự không có sẵn. Ngoài ra, DNSSEC không bảo vệ khỏi các cuộc tấn công DDoS.

Các bản ghi của DNSSEC

Như đã giới thiệu trước đó thì công nghệ này có vai trò cung cấp các cơ chế có khả năng chứng thực và đảm bảo toàn vẹn dữ liệu cho hệ thống DNS, theo đó DNSSEC sẽ đưa ra 4 loại bản ghi mới:

- RRSIG (chữ ký bản ghi tài nguyên): Chứa chữ ký DNSSEC cho bộ bản ghi. Trình phân giải DNS xác minh chữ ký bằng khóa chung, được lưu trữ trong bản ghi DNSKEY.

- DNSKEY: Chứa khóa chung mà trình phân giải DNS sử dụng để xác minh chữ ký DNSSEC trong bản ghi RRSIG.

- DS (người ký ủy quyền): Giữ tên của vùng được ủy quyền và tham chiếu bản ghi DNSKEY trong vùng được ủy quyền phụ. Điều này được đặt trong vùng chính cùng với các bản ghi NS được ủy quyền, đây thường là Tên miền cấp cao nhất (TLD) của tên miền của bạn.

- NSEC (bản ghi bảo mật tiếp theo): Chứa liên kết đến tên bản ghi tiếp theo trong vùng và liệt kê các loại bản ghi tồn tại cho tên bản ghi. Trình phân giải DNS sử dụng bản ghi NSEC để xác minh sự tồn tại của tên và loại bản ghi như một phần của quá trình xác thực DNSSEC.

- NSEC3 (bản ghi an toàn tiếp theo phiên bản 3): Chứa các liên kết đến tên bản ghi tiếp theo trong một vùng (theo thứ tự sắp xếp tên được băm) và liệt kê các loại bản ghi tồn tại cho tên được bao phủ bởi giá trị băm trong nhãn đầu tiên của bản ghi NSEC3 tên. Chúng được các trình phân giải sử dụng để xác minh sự không tồn tại của tên và loại bản ghi như một phần của quá trình xác thực DNSSEC. Chúng tương tự như bản ghi NSEC nhưng sử dụng tên bản ghi được băm bằng mật mã để tránh việc liệt kê tên bản ghi trong một vùng.

- NSEC3PARAM (tham số bản ghi an toàn tiếp theo phiên bản 3): Máy chủ DNS có thẩm quyền sử dụng bản ghi này để tính toán và xác định bản ghi NSEC3 nào sẽ được đưa vào phản hồi cho các yêu cầu DNSSEC đối với các tên/loại không tồn tại.

Lợi ích DNSSEC đem lại là gì?

Sử dụng DNSSEC sẽ mang lại nhiều lợi ích cho các tổ chức, doanh nghiệp và cá nhân sử dụng Internet. Dưới đây là một số lợi ích của DNSSEC:

- Tăng cường bảo mật: DNSSEC giúp phòng tránh và hạn chế tối thiểu các mối đe dọa như DNS giả mạo, ăn cắp và đầu độc bộ nhớ cache, các phân giải chứa mã nguy hiểm, độc hại làm sửa đổi hay làm sai lệch dữ liệu DNS.

- Bảo vệ quyền riêng tư và đảm bảo tính toàn vẹn của dữ liệu: Với DNSSEC, các chữ ký điện tử đảm bảo rằng mọi thông tin DNS được truyền tải một cách an toàn và chính xác. Điều này cũng đồng nghĩa rằng, các tên miền sẽ được bảo vệ chắc chắn hơn, giúp đảm bảo tính toàn vẹn của dữ liệu và bảo vệ người dùng truy cập đúng trang web mà họ đang tìm kiếm.

- Tăng cường sự tin tưởng của khách hàng: DNSSEC giúp tăng cường niềm tin của khách hàng đối với trang web và các dịch vụ trực tuyến, đặc biệt là trong các lĩnh vực nhạy cảm như giao dịch tài chính hay các dịch vụ ngân hàng trực tuyến.

- Đáp ứng yêu cầu chính sách an ninh thông tin: DNSSEC giúp các tổ chức doanh nghiệp đáp ứng được các yêu cầu của chính sách an ninh thông tin của các tổ chức và cơ quan quản lý.

Những hạn chế khi sử dụng DNSSEC

Việc triển khai DNSSEC (Domain Name System Security Extensions) mang lại nhiều lợi ích về bảo mật, nhưng cũng đi kèm với một số hạn chế và thách thức đáng lưu ý:

- Độ phức tạp gia tăng: DNSSEC thêm một lớp phức tạp vào hệ thống DNS hiện tại. Quá trình thiết lập và duy trì DNSSEC đòi hỏi phải có kiến thức chuyên sâu về quản lý khóa và cơ chế xác thực.

- Yêu cầu cao hơn về tài nguyên: DNSSEC yêu cầu thêm tài nguyên về phần cứng và phần mềm để quản lý các khóa mã hóa và chữ ký số. Điều này có thể là một thách thức đáng kể đối với các tổ chức nhỏ hoặc những tổ chức có nguồn lực hạn chế.

- Cơ sở hạ tầng bổ sung: Để triển khai DNSSEC hiệu quả, cần phải có cơ sở hạ tầng bổ sung, bao gồm hệ thống quản lý khóa (Key Management System – KMS) và các quy trình để xử lý các vấn đề liên quan đến khóa, như thay đổi khóa định kỳ và xử lý các sự cố bảo mật.

- Sự hỗ trợ hạn chế từ một số nhà cung cấp DNS: Không phải tất cả các nhà cung cấp dịch vụ DNS đều hỗ trợ DNSSEC. Điều này có thể làm giảm tính khả dụng và hiệu quả của DNSSEC, đặc biệt khi một phần của chuỗi DNS không được bảo vệ bởi DNSSEC, dẫn đến các lỗ hổng tiềm ẩn.

- Chi phí triển khai và bảo trì: Chi phí để triển khai và duy trì DNSSEC có thể cao, đặc biệt đối với các tổ chức nhỏ. Chi phí này bao gồm cả phần cứng, phần mềm và nhân lực để quản lý và giám sát hệ thống.

Tóm lại, mặc dù DNSSEC mang lại nhiều lợi ích về bảo mật, nhưng việc triển khai nó không phải là không có thách thức. Các tổ chức cần cân nhắc kỹ lưỡng giữa lợi ích và chi phí, cũng như đảm bảo có đủ nguồn lực và sự hỗ trợ từ nhà cung cấp để triển khai DNSSEC một cách hiệu quả.

Sự khác biệt giữa DNS và bảo mật DNSSEC là gì?

| DNS (Hệ thống tên miền) | DNSSEC (Tiện ích mở rộng bảo mật DNS) | |

| Cơ sở giao thức | Sử dụng UDP trên cổng 53 | Mở rộng DNS bằng mật mã khóa công khai |

| Bảo vệ | Không mã hóa, dễ bị tấn công | Thêm xác minh và tính toàn vẹn dữ liệu vào DNS |

| Hiệu suất | Nhanh do kích thước truy vấn nhỏ và không mã hóa | Có thể làm chậm phản hồi do kiểm tra mật mã |

| Sự riêng tư | Dễ bị nghe lén và chèn lưu lượng | Bảo vệ chống ngộ độc bộ đệm và các cuộc tấn công khác |

| Triển khai | Được sử dụng rộng rãi do được thành lập và nhanh chóng | Không được áp dụng rộng rãi, được sử dụng để tăng cường bảo mật |

Cách nhận biết tên miền đã được kích hoạt bảo mật DNSSEC là gì?

Để check xem tên miền đã được kích hoạt DNSSEC hay chưa, bạn có thể thực hiện theo các cách sau:

Sử dụng công cụ trực tuyến

Có nhiều công cụ trực tuyến miễn phí giúp bạn kiểm tra tình trạng DNSSEC của tên miền. Một số công cụ phổ biến bao gồm:

- DNSSEC Analyzer: Cung cấp bởi Verisign, công cụ này sẽ phân tích và hiển thị thông tin chi tiết về DNSSEC của tên miền.

- DNSViz: Công cụ trực quan này sẽ hiển thị sơ đồ chi tiết về cấu trúc DNS và tình trạng DNSSEC của tên miền.

- DNSSEC Debugger: Được phát triển bởi Sandia National Laboratories, công cụ này giúp bạn kiểm tra và debug các vấn đề liên quan đến DNSSEC.

Bạn chỉ cần nhập tên miền cần kiểm tra vào công cụ và nó sẽ hiển thị thông tin về trạng thái DNSSEC của tên miền đó.

Sử dụng lệnh truy vấn DNS

Bạn có thể sử dụng các lệnh truy vấn DNS trên dòng lệnh để kiểm tra tình trạng DNSSEC của tên miền. Các lệnh này có sẵn trên các hệ điều hành khác nhau:

- Linux hoặc macOS: Sử dụng lệnh dig.

dig +dnssec <domain>

Trong đó, <domain> là tên miền bạn muốn kiểm tra. Và kết quả sẽ hiển thị những thông tin về DNSSEC như bản ghi RRSIG và bản ghi DNSKEY.

- Windows: Sử dụng lệnh nslookup.

nslookup -type=all <domain>

Kết quả sẽ bao gồm các bản ghi DNSSEC nếu tên miền đã kích hoạt tính năng này.

Kiểm tra ký tự đặc biệt

Một cách đơn giản tiếp để nhận biết tên miền đã kích hoạt DNSSEC là kiểm tra xem tên miền có chứa bản ghi DNSKEY hay không. Bạn có thể tìm kiếm bản ghi này trong kết quả của lệnh truy vấn DNS.

dig DNSKEY <domain>

Nếu tên miền đã kích hoạt DNSSEC, bạn sẽ thấy bản ghi DNSKEY tương ứng trong kết quả.

Lưu ý: Để kiểm tra tên miền đã kích hoạt DNSSEC, bạn cần đảm bảo rằng máy tính hoặc máy chủ DNS mà bạn sử dụng để thực hiện kiểm tra không bị giả mạo và có thể truy cập thông tin DNSSEC chính xác. Sử dụng các máy chủ DNS đáng tin cậy và có khả năng giải mã DNSSEC để đảm bảo tính chính xác của kết quả.

Bằng cách sử dụng các công cụ và lệnh truy vấn trên, bạn có thể dễ dàng kiểm tra xem một tên miền đã được kích hoạt DNSSEC hay chưa và đảm bảo rằng tên miền đó đang sử dụng các biện pháp bảo mật nâng cao.

Những câu hỏi liên quan đến DNSENC

Sao website của tôi không thể hiển thị sau khi tôi đã bật DNSSEC?

Khi bạn bật DNSSEC, các bản ghi tên miền của bạn sẽ được mã hóa bằng kí tự số để đảm bảo tính toàn vẹn và xác thực cho dữ liệu DNS. Bạn cần đợi một thời gian để cho bản ghi DNS của bạn được cập nhật trên toàn cầu, đặc biệt là trên các bộ đệm DNS. Thời gian có thể kéo dài đến 48 giờ, tùy thuộc vào cấu hình DNS của bạn. Thêm vào đó, bạn cũng cần:

- Kiểm tra bất kỳ bản ghi DNS của bạn xem có bị lỗi không bằng cách sử dụng công cụ trực tuyến như DNS Checker để kiểm tra tình trạng DNS.

- Liên hệ với nhà cung cấp dịch vụ DNS của bạn để biết thêm thông tin về việc cấu hình DNSSEC trên tên miền của bạn.

- Tìm hiểu các giải pháp thay thế khác ví dụ như sử dụng các dịch vụ DNS công cộng như Google DNS hay Cloudflare DNS.

Làm sao để tôi bật được DNSSEC và ký vùng của mình?

Để bật DNSSEC và ký vùng của bạn, bạn cần làm theo các bước tuần tự như sau:

- Kiểm tra xem nhà cung cấp dịch vụ DNS của bạn có hỗ trợ DNSSEC không: Nếu không hỗ trợ DNSSEC, bạn có thể phải chuyển sang một nhà cung cấp DNS khác hỗ trợ DNSSEC.

- Tạo cặp khóa: Bạn cần tạo một cặp khóa, bao gồm khóa riêng và khóa công khai bằng các công cụ như OpenSSL hoặc BIND.

- Thực hiện ký vùng bằng cách sử dụng các khóa đã tạo: Điều này có thể được thực hiện thông qua các công cụ quản lý DNS như BIND hoặc các dịch vụ quản lý DNS.

- Đăng ký khóa với nhà cung cấp dịch vụ DNS của bạn: Việc này cho phép khách hàng của bạn kiểm tra tính hợp lệ của trang web của bạn thông qua các chữ ký số.

- Cập nhật các bản ghi của trang web của bạn với đơn vị cấp trên: Đảm bảo các trang web của bạn được xác minh và xác nhận bởi các đơn vị cấp trên.

Nếu DNSSEC khiến Internet trở nên an toàn hơn, sao tất cả mọi người lại không sử dụng nó?

Đối với cá nhân hay tổ chức và doanh nghiệp nào đó thì vấn đề bảo mật thông tin là điều vô cùng cần thiết. Tuy nhiên thì chi phí bỏ ra cho DNSSEC lại không hề ít, nhất là với những web nhỏ hoạt động không thường xuyên hoặc ít đầu tư thường sẽ bỏ qua việc trang bị công nghệ DNSSEC cho tên miền của mình.

Mặc dù DNSSEC được giới thiệu từ năm 2005, nhưng vẫn có rất ít người dùng và nhà cung cấp dịch vụ hiểu rõ về DNSSEC cũng như cách triển khai nó. Thiếu sự quan tâm và nhận thức của người dùng và nhà cung cấp dịch vụ cũng là một trong những lý do tại sao DNSSEC chưa được triển khai rộng rãi.

Có lý do nào khiến chúng ta không nên sử dụng DNSSEC không?

Việc bổ sung thêm các mã thông báo và chữ ký số trong quá trình xử lý DNS có thể làm giảm hiệu suất của hệ thống DNS. Điều này có thể gây ra các vấn đề về độ trễ và tốc độ truy cập trang web.

Các triển khai DNSSEC khác nhau có thể dẫn đến các vấn đề tương thích giữa các hệ thống DNS. Điều này có thể dẫn đến những khó khăn trong việc sử dụng DNSSEC trên một số máy tính hoặc trên các mạng không đồng nhất.

Để có thể triển khai, DNSSEC cần phải có sự hỗ trợ của hạ tầng DNS. Tuy nhiên, việc triển khai DNSSEC đòi hỏi phải có sự cập nhật các phần mềm, phần cứng và quản lý để hỗ trợ DNSSEC. Việc cập nhật này tốn kém và tốn nhiều thời gian cho các nhà cung cấp dịch vụ DNS cũng như người sử dụng và đăng ký dịch vụ.

DNSSEC là giải pháp công nghệ an toàn cho hệ thống phân giải tên miền DNS, mang lại sự an tâm tuyệt đối cho người dùng trên không gian mạng. Hy vọng với các thông tin được chúng tôi tổng hợp và chia sẻ trên bài viết trên sẽ giúp bạn hiểu rõ hơn về công nghệ DNSSEC là gì cũng như những lợi ích to lớn mà DNSSEC đem lại.

Bài viết liên quan

Đăng ký để nhận các bài nghiên cứu, blog, thông tin mới nhất từ chúng tôi