Võ Nguyên Thoại

Contents

- 1. Lỗ hổng bảo mật là gì?

- 2. Các cơ quan an ninh mạng định nghĩa lỗ hổng bảo mật là gì?

- 3. Khi nào nên công khai các lỗ hổng bảo mật?

- 4. Sự khác nhau giữa rủi ro bảo mật và lỗ hổng bảo mật là gì?

- 5. Khi nào lỗ hổng bảo mật có thể bị khai thác?

- 6. Zero-day exploit là gì?

- 7. Lý do gây ra lỗ hổng bảo mật là gì?

- 8. Quản lý lỗ hổng bảo mật là gì?

- 9. Quét lỗ hổng bảo mật là gì?

- 10. Khái quát về PenTest

- 11. Sơ lược về Google hacking

- 12. Cơ sở dữ liệu lỗ hổng bảo mật là gì?

- 13. Một số ví dụ của lỗ hổng bảo mật

- 14. 10 lỗ hổng bảo mật website phổ biến nhất

- 15. Công cụ quét lỗ hổng bảo mật

- 16. Làm thế nào để ngăn chặn lỗ hổng bảo mật trong doanh nghiệp?

Lỗ hổng bảo mật có thể được coi là những điểm yếu tiềm ẩn trong hệ thống. Mỗi ngày, hàng nghìn cuộc tấn công mạng diễn ra trên toàn cầu, nhắm vào những “khe hở” này để đánh cắp dữ liệu, cài mã độc hay tống tiền người dùng. Vậy lỗ hổng bảo mật là gì và đâu là nguyên nhân khiến doanh nghiệp phải đối mặt với những lỗ hổng này, cùng MONA Host tìm hiểu tường tận thông qua bài viết sau.

Lỗ hổng bảo mật là gì?

Trong lĩnh vực an ninh mạng lỗ hổng bảo mật (security vulnerability) là thuật ngữ chỉ những điểm yếu của hệ thống mà tin tặc có thể lợi dụng để xâm nhập trái phép. Khi một lỗ hổng bị khai thác có thể dẫn đến các cuộc tấn công mạng như phát tán phần mềm độc hại (malware), đánh cắp dữ liệu nhạy cảm hoặc phá hoại hệ thống.

Lỗ hổng bảo mật thường bị lợi dụng bằng nhiều kỹ thuật tinh vi khác nhau như SQL injection, buffer overflow, cross-site scripting (XSS), hoặc sử dụng các bộ công cụ khai thác mã nguồn mở (open source exploit kit) để tìm ra những điểm yếu của ứng dụng web.

Hậu quả gây ra từ những lỗ hổng bảo mật ảnh hưởng nghiêm trọng đến các phần mềm lớn, gia tăng nguy cơ vi phạm dữ liệu và đe dọa đến chuỗi cung ứng của doanh nghiệp. Trong đó có thể kể đến là lỗ hổng zero-day, một dạng lỗ hổng được tổ chức MITER xếp vào nhóm CVE (Common Vulnerability Exposure) nhấn mạnh mức độ nguy hiểm và tính khẩn cấp cần xử lý.

Các cơ quan an ninh mạng định nghĩa lỗ hổng bảo mật là gì?

Những cơ quan an ninh mạng lớn trên thế giới có nhiều định nghĩa khác nhau cho lỗ hổng bảo mật, nhưng phần lớn đều tập trung vào các yếu tố liên quan đến điểm yếu trong hệ thống. Dưới đây là cách một số tổ chức uy tín định nghĩa khái niệm này:

- Viện Tiêu Chuẩn và Công nghệ Quốc gia (NIST): Lỗ hổng bảo mật là các điểm yếu tồn tại trong hệ thống thông tin, quy trình bảo mật, kiểm soát nội bộ hoặc triển khai vận hành, khiến hệ thống này dễ bị tin tặc tấn công và lợi dụng khai thác.

- ISO 27005: Lỗ hổng bảo mật được hiểu là những điểm yếu của một tài sản (asset) hoặc một nhóm tài sản, có khả năng bị khai thác bởi một hoặc nhiều mối đe dọa mạng (cyber threat). Tài sản ở đây bao gồm bất kỳ thứ gì có giá trị đối với hoạt động và tính liên tục của tổ chức.

- IETF RFC 4949: Đây là những lỗi hoặc điểm yếu trong thiết kế, triển khai, vận hành hoặc quản lý của hệ thống, mà kẻ tấn công có thể lợi dụng để phá vỡ các chính sách bảo mật.

- ENISA: Lỗ hổng bảo mật là sự tồn tại của những điểm yếu, lỗi thiết kế hoặc lỗi triển khai, dẫn đến các rủi ro không mong muốn, ảnh hưởng đến tính bảo mật của hệ thống máy tính, mạng, hoặc ứng dụng liên quan.

- The Open Group: Được định nghĩa là khả năng mà mối đe dọa có thể vượt qua những biện pháp phòng thủ hiện có.

- ISACA: Đây là các điểm yếu trong thiết kế, triển khai, vận hành hoặc kiểm soát nội bộ, làm giảm khả năng bảo vệ của hệ thống trước các mối đe dọa.

Khi nào nên công khai các lỗ hổng bảo mật?

Việc quyết định công khai các lỗ hổng bảo mật đã biết trước giờ vẫn là một chủ đề gây tranh cãi trong cộng đồng bảo mật. Sự khác biệt trong quan điểm thường xoay quanh việc cân bằng giữa tính minh bạch và rủi ro tiềm tàng khi thông tin này được công khai. Vì vậy, hiện nay có hai luồng ý kiến chính từ các chuyên gia, cụ thể là:

Công khai nhanh chóng và đầy đủ thông tin

Một số chuyên gia bảo mật cho rằng việc công khai các lỗ hổng ngay lập tức, bao gồm cả thông tin chi tiết về cách khai thác là cần thiết. Họ lập luận rằng khi thông tin được tiết lộ sớm, các nhà phát triển sẽ có thể phát hành bản vá kịp thời, từ đó giúp bảo vệ người dùng và hệ thống khỏi các nguy cơ tiềm ẩn. Việc này giúp cộng đồng bảo mật cảnh giác và cải thiện mức độ an toàn chung.

Giới hạn hoặc không công khai lỗ hổng

Mặt khác, cũng có không ít ý kiến cho rằng việc tiết lộ các lỗ hổng có thể tạo cơ hội cho các kẻ tấn công khai thác chúng. Họ khuyến khích giữ kín các thông tin này hoặc chỉ công khai với một mức độ hạn chế để giảm thiểu rủi ro bị tấn công trước khi có bản vá chính thức.

Dù có những quan điểm khác nhau, nhưng thực tế là các kẻ tấn công ngày nay luôn tìm kiếm và thử nghiệm các lỗ hổng đã được phát hiện để khai thác. Do đó, các tổ chức cần có các đội ngũ bảo mật chuyên nghiệp để kiểm tra và đánh giá hệ thống an ninh của mình, đồng thời áp dụng các biện pháp bảo vệ thích hợp trong khuôn khổ quản lý rủi ro an ninh mạng.

Sự khác nhau giữa rủi ro bảo mật và lỗ hổng bảo mật là gì?

Lỗ hổng bảo mật và rủi ro bảo mật thường bị nhầm lẫn là một, nhưng thực tế chúng khác nhau khá rõ ràng. Để dễ hiểu, hãy xem lỗ hổng bảo mật là điểm yếu, còn rủi ro bảo mật là xác suất và mức độ ảnh hưởng khi điểm yếu đó bị khai thác. Nếu lỗ hổng có khả năng bị khai thác thấp và tác động không đáng kể, rủi ro sẽ nhỏ. Ngược lại, khi điểm yếu dễ bị tấn công và hậu quả nghiêm trọng, rủi ro sẽ tăng cao.

Điều thú vị là không phải lúc nào lỗ hổng bảo mật cũng dẫn đến rủi ro bảo mật. Chẳng hạn, một lỗ hổng không liên quan hoặc không có giá trị đối với tổ chức sẽ không tạo ra rủi ro đáng lo ngại.

Khi nào lỗ hổng bảo mật có thể bị khai thác?

Một lỗ hổng bảo mật có thể bị khai thác nếu đã biết có ít nhất một phương thức tấn công tồn tại và đang hoạt động thì có thể sẽ bị hacker khai thác. Cửa sổ lỗ hổng (Window of Vulnerability) là khái niệm dùng để mô tả khoảng thời gian từ lúc lỗ hổng bị phát hiện cho đến khi giải pháp vá lỗi được triển khai.

Đối với các tổ chức áp dụng chiến lược bảo mật chặt chẽ, nguy cơ bị khai thác sẽ được giảm thiểu đáng kể. Ví dụ, khi hệ thống lưu trữ đám mây như Amazon S3 được cấu hình đúng cách, nguy cơ rò rỉ dữ liệu sẽ giảm đi rõ rệt.

Bên cạnh đó, các rủi ro liên quan đến bên thứ ba cũng có thể được kiểm soát tốt hơn thông qua các phương pháp quản lý rủi ro như quản lý rủi ro bên thứ ba (third-party risk management) và quản lý rủi ro nhà cung cấp (vendor risk management).

Zero-day exploit là gì?

Zero-day exploit là hành động khai thác các lỗ hổng bảo mật thuộc dạng zero-day. Đây được xem là một trong những lỗ hổng chưa được phát hiện hoặc chưa được phát triển phần mềm khắc phục kịp thời.

Trước khi các bản vá lỗi được triển khai, tin tặc có thể tận dụng lỗ hổng này để thực hiện các hành vi gây hại như xâm nhập hệ thống, đánh cắp dữ liệu, hoặc làm gián đoạn hoạt động của mạng và thiết bị. Thuật ngữ Day Zero ám chỉ thời điểm lỗ hổng được phát hiện lần đầu, đánh dấu giai đoạn các nhà phát triển cần nhanh chóng xử lý để ngăn chặn nguy cơ bị khai thác.

Lý do gây ra lỗ hổng bảo mật là gì?

Lỗ hổng bảo mật hệ thống có thể phát sinh từ nhiều nguyên nhân khác nhau có thể kể đến như:

- Hệ thống phức tạp: Các hệ thống phức tạp với nhiều yếu tố cấu thành dễ dẫn đến lỗi, sai sót trong cấu hình hoặc tạo cơ hội cho các truy cập trái phép.

- Sự phổ biến: Các phần mềm, hệ điều hành hay thiết bị phổ biến thường dễ bị hacker tìm thấy và khai thác các lỗ hổng bảo mật.

- Tính kết nối: Khi càng nhiều thiết bị được kết nối với nhau, cơ hội để lỗ hổng bảo mật hệ thống xuất hiện càng cao, tạo ra nhiều điểm yếu cho hacker tấn công.

- Quản lý mật khẩu kém: Mật khẩu yếu có thể bị tấn công bằng phương pháp brute force. Việc sử dụng mật khẩu giống nhau trên nhiều hệ thống cũng là một lỗ hổng lớn để tin tặc lợi dụng khai thác.

- Lỗi hệ điều hành: Việc hệ điều hành gặp lỗi cũng chính là nguyên nhân dẫn đến lỗ hổng bảo mật. Vì bản chất của hệ điều hành không được thiết kế để an toàn mặc định, bởi nó thường cấp quyền truy cập rộng rãi cho người dùng, từ đó tạo ra các điểm yếu dễ bị khai thác.

- Sử dụng internet: Internet là nơi ẩn chứa rất nhiều phần mềm độc hại như spyware và adware, có thể tự động cài vào máy tính mà người dùng không hay biết.

- Lỗi phần mềm: Các lập trình viên có thể vô tình hoặc cố ý để lại những lỗ hổng trong mã nguồn, tạo cơ hội cho kẻ tấn công khai thác.

- User input không được kiểm tra: Nếu hệ thống không kiểm tra đầu vào của người dùng, chúng có thể thực thi các lệnh SQL độc hại mà không ai phát hiện ra.

- Con người: Lỗ hổng lớn nhất trong mọi hệ thống chính là con người. Các cuộc tấn công social engineering vẫn là mối đe dọa lớn đối với nhiều tổ chức.

Quản lý lỗ hổng bảo mật là gì?

Quản lý lỗ hổng bảo mật là quá trình liên tục, bao gồm các hoạt động xác định, phân tích, khắc phục và giảm thiểu các điểm yếu trong hệ thống bảo mật. Các giai đoạn quan trọng trong quản lý lỗ hổng bao gồm phát hiện lỗ hổng, đánh giá mức độ nguy hiểm của chúng, và thực hiện các biện pháp khắc phục. Một số phương pháp phổ biến để phát hiện lỗ hổng bảo mật hệ thống bao gồm:

- Quét lỗ hổng

- Thử nghiệm thâm nhập (Penetration Testing)

- Google hacking

Khi lỗ hổng đã được phát hiện, bước tiếp theo là đánh giá mức độ nghiêm trọng của chúng:

- Xác định lỗ hổng: Phân tích các báo cáo quét mạng, kết quả kiểm tra xâm nhập, các file log của firewall và kết quả quét lỗ hổng để tìm ra các dấu hiệu bất thường có thể dẫn đến một cuộc tấn công mạng.

- Xác minh lỗ hổng: Kiểm tra xem lỗ hổng có thể bị khai thác hay không và đánh giá mức độ nguy hiểm để nhận diện rõ ràng các rủi ro có thể xảy ra.

- Giảm thiểu rủi ro từ lỗ hổng: Đưa ra các phương án ứng phó hiệu quả, đặc biệt khi không thể áp dụng bản vá ngay lập tức.

- Khắc phục lỗ hổng: Đảm bảo cập nhật phần mềm và phần cứng bị ảnh hưởng để giảm thiểu tối đa các nguy cơ bảo mật.

Với tình trạng các cuộc tấn công mạng ngày càng trở nên tinh vi và phổ biến hơn, việc quản lý lỗ hổng bảo mật trở thành một nhiệm vụ không thể thiếu để bảo vệ an toàn cho tổ chức và doanh nghiệp.

Quét lỗ hổng bảo mật là gì?

Quét lỗ hổng bảo mật là một quy trình quan trọng trong việc đánh giá và kiểm tra an ninh của hệ thống máy tính, mạng và các ứng dụng. Các công cụ quét này giúp phát hiện các lỗ hổng bảo mật đã biết và có thể phát sinh từ những sai sót trong cấu hình hoặc lập trình không chính xác. Quá trình quét này có thể thực hiện dưới hai dạng chính:

- Quét xác thực (Authenticated scan): Khi sử dụng phương pháp này, các phần mềm quét sẽ được cấp quyền truy cập vào hệ thống qua các giao thức quản trị từ xa như SSH hoặc RDP, với thông tin đăng nhập đã được cung cấp trước. Điều này sẽ giúp công cụ quét có thể tiếp cận các dữ liệu chi tiết hơn, bao gồm các dịch vụ cụ thể, cấu hình hệ thống và phần mềm cài đặt, từ đó phát hiện các lỗi cấu hình, bản vá thiếu hoặc vấn đề bảo mật ở mức độ sâu hơn.

- Quét không xác thực (Unauthenticated scan): Đây là phương pháp mà các kẻ tấn công mạng hay các chuyên gia bảo mật thường sử dụng để đánh giá mức độ bảo mật của các tài sản bên ngoài mà không cần quyền truy cập trực tiếp. Phương pháp này giúp xác định các lỗ hổng dễ bị tấn công hoặc thông tin có thể bị rò rỉ ra ngoài hệ thống.

Khái quát về PenTest

Penetration testing (hay còn gọi là pen testing hoặc pentest) là quá trình kiểm tra hệ thống công nghệ thông tin để phát hiện các điểm yếu bảo mật có thể bị kẻ tấn công khai thác. Quá trình pentest có thể được thực hiện tự động thông qua các công cụ phần mềm hoặc thủ công bằng cách tấn công mô phỏng. Mục tiêu chính của pentest là thu thập thông tin về hệ thống mục tiêu, xác định các lỗ hổng bảo mật và khai thác những lỗ hổng đó để tạo ra báo cáo chi tiết.

Ngoài ra, pentest còn giúp tổ chức đánh giá các chính sách bảo mật hiện tại, kiểm tra mức độ tuân thủ các quy định bảo mật, cũng như nâng cao nhận thức về an ninh mạng cho nhân viên. Bên cạnh đó, nó cũng giúp xác định khả năng phát hiện và ứng phó với các sự cố bảo mật trong tổ chức.

Sơ lược về Google hacking

Tiếp theo, hãy cùng khám phá một chút về Google hacking. Thuật ngữ này đề cập đến việc sử dụng các công cụ tìm kiếm như Google hoặc Bing để tìm ra các lỗ hổng bảo mật. Google hacking thường được thực hiện thông qua việc áp dụng các toán tử tìm kiếm nâng cao để phát hiện những thông tin khó tìm, hoặc những dữ liệu vô tình bị lộ do việc cấu hình sai các dịch vụ cloud. Các chuyên gia bảo mật lẫn những kẻ tấn công đều có thể tận dụng các truy vấn này để tìm kiếm thông tin nhạy cảm.

Các lỗ hổng bảo mật thường được phân loại thành hai nhóm chính: Lỗ hổng phần mềm và cấu hình sai. Những kẻ tấn công thường tìm kiếm các cấu hình sai của người dùng mà chúng biết cách khai thác, sau đó chỉ cần quét các hệ thống có các lỗ hổng đã được xác định.

Để ngăn chặn Google hacking, điều quan trọng là phải đảm bảo mọi dịch vụ cloud đều được cấu hình đúng cách. Một khi thông tin bị rò rỉ trên Google, nó có thể được công khai một cách nhanh chóng.

Cơ sở dữ liệu lỗ hổng bảo mật là gì?

Cơ sở dữ liệu lỗ hổng bảo mật là một hệ thống có chức năng thu thập, quản lý và chia sẻ thông tin về những lỗ hổng bảo mật đã được phát hiện. MITRE đang quản lý CVE (Common Vulnerabilities and Exposures) và sử dụng hệ thống đánh giá CVSS (Common Vulnerability Scoring System) để phản ánh mức độ nguy hiểm mà những lỗ hổng này có thể gây ra cho các tổ chức. Danh sách CVE chính là nền tảng giúp các công cụ quét lỗ hổng thực hiện kiểm tra bảo mật hiệu quả.

Việc nhận diện lỗ hổng trong CSDL mang lại nhiều lợi ích, đặc biệt là giúp các tổ chức ưu tiên và triển khai các bản vá, cùng các biện pháp khác để giảm thiểu, khắc phục những lỗ hổng có nguy cơ gây hại nghiêm trọng. Một số lỗ hổng phổ biến trong cơ sở dữ liệu có thể kể đến:

- Lỗi triển khai: Nếu tổ chức, doanh nghiệp không kiểm soát nghiêm ngặt cơ sở dữ liệu thì hacker có thể lợi dụng những lỗ hổng của nó để xâm nhập vào hệ thống. Bảo mật kém, mật khẩu yếu, hoặc việc giữ nguyên cài đặt mặc định có thể khiến dữ liệu nhạy cảm bị lộ.

- SQL Injection: Các cuộc tấn công vào cơ sở dữ liệu thường diễn ra trên những hệ thống có nhiều lỗ hổng bảo mật.

- Audit không đầy đủ: Thiếu kiểm tra dữ liệu sẽ khiến việc xác định liệu dữ liệu có bị sửa đổi hay truy cập trái phép trở nên khó khăn. Cơ sở dữ liệu lỗ hổng bảo mật cũng cho thấy tầm quan trọng của việc theo dõi audit để ngăn chặn các cuộc tấn công mạng.

Một số ví dụ của lỗ hổng bảo mật

Lỗ hổng bảo mật dù lớn hay nhỏ đều có khả năng gây ra những hậu quả khôn lường cho không chỉ doanh nghiệp mà còn là cá nhân. Một số ví dụ dưới đây sẽ phác thảo rõ hơn về “lối đi” mà các hacker tận dụng để gây nên rắc rối cho website của bạn, bao gồm cả các lỗi bảo mật phổ biến người dùng có thể mắc phải.

Phần cứng

Các thiết bị phần cứng như máy chủ, máy tính xách tay, hoặc thiết bị mạng có thể gặp phải các vấn đề nghiêm trọng khi bị tác động bởi môi trường ẩm ướt hoặc bụi bẩn. Độ ẩm có thể dẫn đến việc ngắt mạch điện hoặc hỏng hóc các linh kiện quan trọng, còn bụi bẩn có thể cản trở hiệu suất hoạt động của các quạt làm mát khiến thiết bị hoạt động vượt quá công suất.

Phần mềm

Phần mềm thường tồn tại nhiều lỗ hổng bảo mật do kiểm tra không đầy đủ, lỗi thiết kế hoặc sự thiếu sót trong quy trình audit. Một số lỗi phần mềm thường gặp bao gồm:

- Vi phạm an toàn bộ nhớ: Những lỗi như buffer overflow, over-read, hay dangling pointer gây ra tình trạng ghi đè hoặc đọc dữ liệu vượt quá dung dung lượng cho phép làm mất tính toàn vẹn của hệ thống.

- Lỗi xác thực input: Bao gồm các hình thức tấn công như code injection, XSS, directory traversal, email injection, format string attack, HTTP header injection, HTTP response splitting, và SQL injection, xảy ra khi dữ liệu đầu vào không được kiểm tra hoặc lọc đúng cách.

- Sai đặc quyền: Các cuộc tấn công như clickjacking, cross-site request forgery, và FTP bounce attack lợi dụng việc kiểm soát quyền truy cập không hiệu quả để chiếm quyền thao tác hoặc truy cập dữ liệu trái phép.

- Race condition: Hiện tượng symlink races hoặc time-of-check-to-time-of-use bug xảy ra khi sự đồng bộ trong luồng xử lý bị phá vỡ, tạo ra lỗ hổng nghiêm trọng.

- Side channel attack và timing attack: Những tấn công này khai thác thông tin rò rỉ từ các kênh bên ngoài như thời gian xử lý hoặc đặc điểm vật lý của hệ thống.

- Lỗi user interface: Lỗi thiết kế giao diện người dùng có thể gây nhầm lẫn hoặc lạm dụng, làm suy giảm trải nghiệm và bảo mật của người dùng.

Mạng

Lỗ hổng bảo mật về mạng thường xuất phát từ nhiều nguyên nhân khác nhau, bao gồm đường truyền không được bảo đảm, tấn công man-in-the-middle, kiến trúc mạng không an toàn, thiếu xác thực hoặc không thay đổi xác thực mặc định. Các lỗ hổng này làm tăng nguy cơ bị tấn công và đe dọa đến bảo mật dữ liệu và hoạt động của hệ thống mạng.

Nhân sự

Lỗ hổng bảo mật về nhân sự có thể xuất phát từ nhiều yếu tố khác nhau, trong đó có chính sách tuyển dụng kém, thiếu sự nhận thức và đào tạo về bảo mật, tuân thủ bảo mật không đầy đủ, và quản lý mật khẩu yếu.

Ngoài ra, việc tải phần mềm độc hại qua các file đính kèm trong email cũng là một trong những nguyên nhân dẫn đến lỗi bảo mật, thường xảy ra khi nhân viên chưa được huấn luyện đầy đủ về các nguy cơ tấn công hệ thống của hacker. Và chính những thiếu sót này sẽ tạo cơ hội cho kẻ xấu tấn công và xâm nhập hệ thống của doanh nghiệp.

Trang vật lý

Không ít doanh nghiệp vẫn chưa chú trọng đầy đủ đến các yếu tố vật lý có thể khiến hệ thống bị tấn công. Tuy nhiên các lỗ hổng này có thể xuất phát từ các tác nhân bên ngoài không thể kiểm soát được. Chẳng hạn như bị ảnh hưởng bởi thiên tai làm hư hại các hệ thống bảo vệ vật lý, tạo cơ hội cho kẻ xấu xâm nhập vào hệ thống. Bên cạnh đó, việc thiếu sót trong việc quản lý quyền truy cập cũng là một trong những lỗi gây ra lỗ hổng hệ thống, chẳng hạn như không có hệ thống keycard để kiểm soát người ra vào khu vực bảo mật.

Tổ chức

Không có kế hoạch audit, bảo mật toàn diện hoặc ứng phó sự cố hiệu quả cũng là điểm yếu nghiêm trọng trong hệ thống bảo mật. Khi không có các quy trình rõ ràng và chuẩn mực để kiểm tra thường xuyên, các lỗ hổng bảo mật có thể bị bỏ sót, và việc phát hiện các mối đe dọa dễ bị chậm trễ.

10 lỗ hổng bảo mật website phổ biến nhất

Theo báo cáo của Cybersecurity Ventures, cứ mỗi 39 giây sẽ có một vụ tấn công mạng lại xảy ra ở đâu đó trên thế giới. Trong số này, phần lớn là do các lỗ hổng bảo mật trên website mà chủ doanh nghiệp không lường trước được. Trên thực tế, hầu hết chúng đều là những lỗi xảy ra phổ biến mà nhiều website hiện nay mắc phải. Là chủ một website, bạn có thể đã gặp 1 trong 10 lỗ hổng bảo mật phổ biến sau ít nhất một lần trong đời.

Injection flaw

Lỗi “Injection flaw” xuất phát từ việc không lọc kỹ các dữ liệu đầu vào không đáng tin cậy. Khi các dữ liệu chưa được xử lý an toàn được chuyển đến server SQL (SQL injection), trình duyệt (XSS), LDAP server (LDAP injection) hoặc các hệ thống khác, hacker có thể lợi dụng để inject lệnh vào và từ đó đánh cắp thông tin người dùng hoặc chiếm quyền kiểm soát trình duyệt của người dùng.

Tất cả dữ liệu nhận từ nguồn không tin cậy cần phải được lọc cẩn thận, và cách tốt nhất là sử dụng một whitelist thay vì blacklist. Việc sử dụng blacklist khá khó xử lý và dễ bị bỏ qua bởi hacker. Các phần mềm antivirus chỉ cung cấp những ví dụ về lỗi khi sử dụng blacklist, còn pattern machine lại không thể ngăn chặn hiệu quả.

Do đó để phòng ngừa, việc lọc dữ liệu đầu vào chính xác là yếu tố then chốt. Bất kể số lượng đầu vào trong hệ thống có lớn đến đâu, việc chỉ lọc một phần dữ liệu không thể đảm bảo an toàn tuyệt đối. Chỉ cần một input không được lọc cũng có thể trở thành điểm yếu chí mạng, tạo cơ hội cho các cuộc tấn công. Ví dụ điển hình chính là Second Order SQL Injection, xảy ra khi một truy vấn SQL độc hại được lưu trữ trong hệ thống, sau đó vô tình được sử dụng bởi một truy vấn khác trong cơ sở dữ liệu được xem là đáng tin cậy.

Bằng cách tận dụng triệt để các công cụ lọc của framework và áp dụng quy trình kiểm tra dữ liệu nghiêm ngặt, bạn sẽ bảo vệ hệ thống một cách hiệu quả hơn và giảm thiểu nguy cơ bị tấn công.

Mặc dù việc lọc có thể khá phức tạp (chẳng hạn như trong trường hợp sử dụng mã hóa), nhưng tốt nhất là tận dụng triệt để các tính năng lọc có sẵn trong framework và áp dụng quy trình kiểm tra dữ liệu nghiêm ngặt, bạn sẽ bảo vệ hệ thống một cách hiệu quả hơn và giảm thiểu nguy cơ bị tấn công.

Broken Authentication

Broken Authentication là lỗ hổng liên quan đến các lỗi xảy ra trong quá trình xác thực người dùng. Nguyên nhân của vấn đề này có thể khá đa dạng, nhưng dưới đây là một số lý do phổ biến:

- URL chứa session ID và lỡ rò rỉ thông qua referer header đến một đối tượng không mong muốn.

- Mật khẩu không được mã hóa khi lưu trữ hoặc truyền tải, tạo cơ hội cho kẻ tấn công khai thác.

- Session ID có thể dễ dàng đoán được, làm tăng khả năng xâm nhập vào hệ thống.

- Cố định session hoặc session timeout không được triển khai đúng cách.

- Xâm nhập vào session do thiếu bảo mật, hoặc sử dụng giao thức HTTP thay vì HTTPS với SSL.

Để ngăn chặn lỗ hổng này, cách đơn giản và hiệu quả nhất chính là áp dụng một framework bảo mật đã được kiểm chứng.

>> HTTP và HTTPS khác nhau như thế nào?

Cross-Site Scripting (XSS)

Cross-Site Scripting (XSS) là một lỗi phổ biến liên quan đến việc xác thực đầu vào từ người dùng. Cụ thể, đây là một dạng đặc biệt của lỗi xác thực đầu vào không đúng trong ứng dụng web. Trong trường hợp này, hacker có thể chèn các thẻ JavaScript vào trong input, và nếu input này không được kiểm tra kỹ trước khi trả về cho người dùng, trình duyệt sẽ tự động thực thi mã JavaScript đó.

Do đó, với giải pháp không trả lại HTML tags cho client sẽ là cách hiệu quả giúp ngăn chặn XSS và chống lại HTML injection, một loại tấn công mà hacker chèn HTML content vào trang web, dù ít ảnh hưởng đến hoạt động của trang nhưng lại gây phiền phức cho người dùng.

Cách đơn giản là chuyển đổi các thực thể HTML, ví dụ như thay thế <script> thành <script>. Ngoài ra, một phương pháp khác là dùng biểu thức để loại bỏ các thẻ HTML như < và >, nhưng phương pháp này khá rủi ro vì có thể khiến trình duyệt nghĩ rằng mã HTML bị lỗi.

Tham chiếu đối tượng trực tiếp không an toàn

Tham chiếu đối tượng trực tiếp không an toàn là một lỗ hổng bảo mật nghiêm trọng thường xuất hiện khi các lập trình viên đặt quá nhiều niềm tin vào dữ liệu đầu vào từ phía người dùng. Vấn đề này xảy ra khi một đối tượng nội bộ, như tệp hoặc khóa cơ sở dữ liệu hiển thị trực tiếp cho người dùng mà không có biện pháp kiểm tra quyền truy cập, tạo cơ hội cho hacker khai thác để truy cập trái phép vào hệ thống.

Ví dụ, hãy tưởng tượng bạn có một module download.php, nơi người dùng có thể tải xuống các tệp bằng cách sử dụng tham số CGI để chỉ định tên tệp, chẳng hạn như download.php?file=report.txt. Nếu lập trình viên không tích hợp các bước xác thực quyền truy cập trong mã, hacker có thể lợi dụng lỗ hổng này để tải xuống bất kỳ tệp nào mà tài khoản PHP có quyền truy cập, bao gồm mã nguồn ứng dụng hoặc bản sao lưu quan trọng.

Để ngăn chặn bạn cần đảm bảo rằng mọi yêu cầu đều được xác thực và ủy quyền một cách cẩn thận. Thực hiện whitelist các tệp được phép truy cập là một biện pháp hiệu quả. Ngoài ra, thay vì dựa vào dữ liệu truyền từ phía người dùng qua tham số CGI, bạn có thể sử dụng các biến phiên (session variables) được hỗ trợ bởi các framework hiện đại để lưu trữ và xử lý thông tin nội bộ an toàn hơn.

Cấu hình bảo mật không đúng

Hiện nay, việc cấu hình sai bảo mật trên các website không còn là trường hợp hy hữu. Thực tế, số lượng web server và ứng dụng bị cấu hình sai thậm chí có thể vượt xa số lượng được cấu hình đúng. Điều này không chỉ gây ảnh hưởng tiêu cực đến hiệu suất hệ thống mà còn tạo ra những backdoor mở lối cho tin tặc tấn công. Dưới đây là một số ví dụ điển hình như:

- Chạy ứng dụng trong môi trường sản xuất với tính năng debug đang bật: Không chỉ tiết lộ cấu trúc nội bộ của hệ thống mà việc này còn tạo cơ hội để kẻ tấn công khai thác lỗi.

- Bật tính năng directory listing trên server: Đồng nghĩa với việc bạn đã vô tình công khai các tệp tin và thư mục quan trọng, làm lộ những thông tin nhạy cảm.

- Sử dụng phần mềm lỗi thời: Các plugin WordPress cũ, phpMyAdmin không cập nhật,… đều chứa nhiều lỗ hổng đã bị phát hiện từ lâu.

- Duy trì các dịch vụ không cần thiết trên máy chủ: Mỗi dịch vụ không cần thiết đang hoạt động đều là một lỗ hổng tiềm ẩn.

- Không thay đổi key và password mặc định: Đây là một sai lầm cực kỳ phổ biến, mở ra cơ hội cho các cuộc tấn công brute-force.

- Tiết lộ thông tin lỗi chi tiết cho kẻ tấn công: Các stack trace hoặc thông tin xử lý lỗi chi tiết có thể cung cấp manh mối quan trọng cho hacker.

Để khắc phục và ngăn chặn tình trạng cấu hình bảo mật sai, một quy trình “build and deploy” hiệu quả là điều bắt buộc. Quy trình này nên được tự động hóa để giảm thiểu sai sót do con người gây ra. Đồng thời, tích hợp các bước kiểm tra bảo mật ngay trong quá trình triển khai (deploy) nhằm đảm bảo các thiết lập bảo mật luôn được duy trì ở mức tối ưu.

Phơi nhiễm dữ liệu nhạy cảm

Đây là lỗ hổng xảy ra khi dữ liệu nhạy cảm không được bảo vệ đúng cách, dẫn đến nguy cơ bị truy cập hoặc lộ ra bên ngoài. Tất cả thông tin quan trọng như mật khẩu, thông tin thẻ tín dụng, hoặc dữ liệu cá nhân đều cần được mã hóa chặt chẽ, bất kể chúng đang được truyền tải hay lưu trữ. Mật khẩu nên được hash với các thuật toán đủ mạnh như bcrypt, trong khi các dữ liệu khác có thể sử dụng mã hóa AES (256 bit trở lên) hoặc RSA (2048 bit trở lên).

Đặc biệt, session ID và dữ liệu nhạy cảm không nên di chuyển trong URL để tránh bị đánh cắp qua lịch sử trình duyệt hay các công cụ ghi log. Cookies chứa thông tin quan trọng cần được gắn cờ secure để chỉ hoạt động qua các kết nối HTTPS.

Thiếu kiểm soát truy cập cấp chức năng

Thiếu kiểm soát truy cập cấp chức năng thực chất là một vấn đề về kiểm soát truy cập không chặt chẽ. Tình trạng này xảy ra khi các chức năng trên server không được bảo vệ bằng cơ chế xác minh quyền phù hợp. Nhiều developer thường nghĩ rằng chỉ cần ẩn các tính năng không dành cho người dùng thông thường trên giao diện (UI) là đủ, vì họ cho rằng client sẽ không thể truy cập các chức năng đó nếu không được hiển thị. Tuy nhiên, điều này là một sai lầm nghiêm trọng. Kẻ tấn công có thể giả mạo các request trực tiếp đến server, khai thác các chức năng “ẩn” mà không gặp bất kỳ trở ngại nào.

Hãy hình dung: một trang web có /admin panel, nhưng các nút truy cập chỉ hiển thị với user có quyền admin. Nếu server không kiểm tra quyền, hacker vẫn có thể dễ dàng gửi request trực tiếp và truy cập thông tin nhạy cảm. Bạn cần luôn thực hiện kiểm tra quyền truy cập ở phía server.

Cross Site Request Forgery (CSRF)

Cross Site Request Forgery (CSRF) là một lỗ hổng bảo mật phổ biến, thường được ví von như một tấn công mạo danh. Cụ thể, kẻ tấn công lợi dụng việc người dùng đã đăng nhập vào một trang web (như ngân hàng online) và tạo ra các yêu cầu bất hợp pháp từ một trang web khác.

Khi trình duyệt của người dùng kết nối với trang web của kẻ tấn công, nó sẽ gửi các yêu cầu đến trang web đích mà không cần xác thực lại, vì cookies hoặc session của người dùng vẫn còn lưu trữ trong trình duyệt. Kết quả là, hacker có thể lợi dụng quyền hạn của người dùng để thực hiện hành động mà nạn nhân không hề hay biết.

Sử dụng những thành phần có lỗ hổng bảo mật đã biết

Một trong những lỗ hổng bảo mật phổ biến mà các website dễ mắc phải chính là việc sử dụng những thành phần, thư viện hay mã nguồn có lỗ hổng bảo mật đã biết. Đây có thể là lỗi do thiếu sót trong quá trình bảo trì và triển khai. Trước khi tích hợp bất kỳ đoạn mã mới nào, việc kiểm tra kỹ càng và nghiên cứu mã nguồn trước khi áp dụng là điều cực kỳ quan trọng. Việc lấy mã từ các nguồn không rõ ràng như GitHub hay các diễn đàn có thể tiết kiệm thời gian, nhưng cũng tiềm ẩn nguy cơ cao gây tổn hại đến bảo mật của website.

Dù ứng dụng đã được triển khai, quá trình phát triển và duy trì không bao giờ kết thúc. Điều này đòi hỏi phải có tài liệu rõ ràng, kiểm tra định kỳ và kế hoạch cập nhật thường xuyên, đặc biệt là đối với các thành phần của bên thứ ba hoặc mã nguồn mở.

Trước khi đưa bất kỳ mã nguồn nào vào ứng dụng của mình, hãy đảm bảo kiểm tra tính an toàn của nó. Đừng quên luôn sử dụng phiên bản mới nhất của các thành phần và cập nhật chúng thường xuyên để bảo vệ website của bạn khỏi các lỗ hổng bảo mật.

Chuyển hướng và chuyển tiếp chưa được xác thực

Một lỗ hổng phổ biến mà nhiều website gặp phải liên quan đến việc chuyển hướng và chuyển tiếp URL chưa được xác thực. Ví dụ, nếu một trang web có module redirect.php và nhận tham số URL qua GET, kẻ tấn công có thể thao tác với tham số này để tạo ra một URL dẫn đến trang web độc hại như malwareinstall.com, dù người dùng chỉ thấy đường link có vẻ hợp lệ từ targetsite.com. Khi họ click vào, thay vì đến trang đáng tin cậy, họ lại bị chuyển hướng đến trang nguy hiểm. Tình huống tương tự cũng có thể xảy ra khi kẻ tấn công tạo URL để thay đổi dữ liệu quan trọng, như targetsite.com/deleteprofile?confirm=1.

Ngoài ra, nếu không kiểm soát chặt chẽ các tham số người dùng nhập vào, việc nhồi nhét input vào HTTP header có thể dẫn đến header injection, tạo thêm cơ hội cho các cuộc tấn công.

Công cụ quét lỗ hổng bảo mật

Có thể thấy, lỗ hổng bảo mật website luôn là mối nguy hiểm tiềm ẩn lớn, gây thiệt hại nghiêm trọng cho doanh nghiệp. Vì vậy, việc sử dụng các công cụ quét lỗ hổng bảo mật để phát hiện và ngăn ngừa những nguy cơ này là điều vô cùng quan trọng. Dưới đây là một số công cụ quét lỗ hổng bảo mật được đánh giá cao và phổ biến hiện nay.

SQLMap

SQLMap là công cụ nổi bật trong việc quét lỗ hổng bảo mật cho cơ sở dữ liệu SQL. Đây là một công cụ mã nguồn mở, tự động hóa quá trình phát hiện và khai thác các lỗ hổng SQL. Với tính năng mạnh mẽ, SQLMap không chỉ được sử dụng rộng rãi bởi các chuyên gia bảo mật mà còn được các hacker áp dụng.

Metasploit Framework

Metasploit Framework là công cụ kiểm tra lỗ hổng bảo mật trên các server, giúp xác định những điểm yếu có thể bị lợi dụng. Ban đầu được phát triển bằng ngôn ngữ Perl, sau này Metasploit đã được chuyển sang Ruby. Công cụ này có thể chạy trên nhiều hệ điều hành, bao gồm Linux, Windows và MacOS.

Burp Suite

Burp Suite là một công cụ bảo mật ứng dụng web toàn diện với nhiều tính năng hữu ích. Nó giúp kiểm tra và đánh giá bảo mật các thành phần khác nhau của ứng dụng web hiện đại. Burp Suite hỗ trợ người dùng thực hiện các kiểm tra bảo mật như kiểm tra cơ chế xác thực, đánh giá các tham số đầu vào và các vấn đề liên quan đến phiên bản người dùng.

Acunetix Web Vulnerability Scanner (WVS)

Acunetix WVS là một công cụ mạnh mẽ giúp phát hiện các lỗ hổng bảo mật trên website, bao gồm SQL Injection, Cross Site Scripting (XSS) và nhiều loại lỗ hổng khác. Công cụ này sử dụng kỹ thuật phân tích động và thuật toán Fuzzing để quét và kiểm tra các yếu điểm tiềm ẩn.

Quá trình bắt đầu khi Module Crawler quét và theo dõi toàn bộ các liên kết trên website. Sau đó, WVS xây dựng cấu trúc của trang web và cung cấp các chi tiết về từng tập tin được phát hiện. Sau khi thu thập đầy đủ thông tin, WVS sẽ tự động xác định và hiển thị các lỗ hổng có thể bị khai thác, giúp người quản trị nắm bắt được các mối nguy tiềm tàng. Nếu phát hiện lỗ hổng, Acunetix WVS sẽ lập tức báo cáo chi tiết về các điểm yếu này.

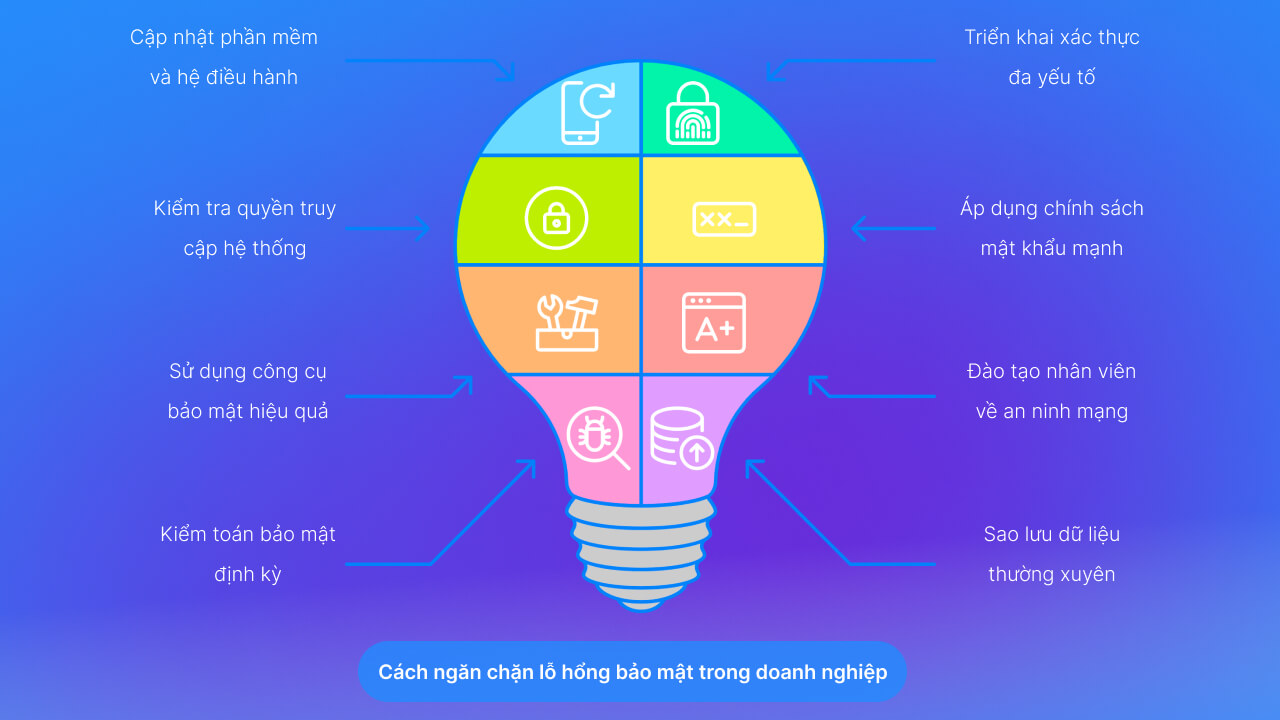

Làm thế nào để ngăn chặn lỗ hổng bảo mật trong doanh nghiệp?

Lỗ hổng bảo mật trên website là một trong những nguy cơ lớn đối với doanh nghiệp, có thể dẫn đến mất mát dữ liệu và thiệt hại về tài chính. Để giảm thiểu những rủi ro này, doanh nghiệp cần áp dụng các biện pháp bảo mật hiệu quả sau đây:

- Cập nhật thường xuyên các phần mềm và hệ điều hành: Đảm bảo rằng tất cả phần mềm và hệ điều hành trên hệ thống được cập nhật thường xuyên để vá những lỗ hổng bảo mật mới nhất.

- Triển khai xác thực đa yếu tố (MFA): Sử dụng MFA để bảo vệ tài khoản người dùng, giúp tăng cường bảo mật và giảm nguy cơ bị xâm nhập thông qua các dữ liệu đăng nhập bị lộ.

- Kiểm tra quyền truy cập hệ thống: Đảm bảo rằng quyền truy cập hệ thống và dữ liệu chỉ được cấp cho những nhân viên có thẩm quyền. Xây dựng các mức quyền truy cập rõ ràng, phù hợp với từng vai trò và công việc của nhân viên.

- Áp dụng chính sách mật khẩu mạnh: Yêu cầu nhân viên sử dụng mật khẩu phức tạp và thay đổi mật khẩu theo chu kỳ định kỳ, giúp ngăn ngừa nguy cơ từ việc mật khẩu dễ bị đoán.

- Sử dụng các công cụ bảo mật hiệu quả: Triển khai tường lửa, phần mềm bảo mật, chống virus và hệ thống phát hiện xâm nhập (IDS) để bảo vệ website khỏi các cuộc tấn công bên ngoài.

- Đào tạo nhân viên về an ninh mạng: Tổ chức các khóa đào tạo thường xuyên để nhân viên nhận thức được các mối đe dọa bảo mật và cách phòng tránh các cuộc tấn công mạng.

- Thực hiện kiểm tra bảo mật định kỳ: Thực hiện kiểm tra bảo mật thường xuyên để phát hiện và sửa chữa các lỗ hổng bảo mật tiềm ẩn.

- Sao lưu dữ liệu đều đặn: Thiết lập các phương án sao lưu dữ liệu và lưu trữ ở nhiều vị trí an toàn để phục hồi nhanh chóng trong trường hợp bị tấn công.

- Giám sát và phát hiện mối đe dọa: Triển khai hệ thống giám sát liên tục để phát hiện các hành vi bất thường và tấn công ngay từ giai đoạn đầu, giúp doanh nghiệp có biện pháp ứng phó kịp thời.

Mỗi website, mỗi ứng dụng đều tồn tại những điểm yếu và nó luôn nằm trong tầm ngắm của những kẻ tấn công. Thay vì lo lắng, bạn cần chủ động trang bị kiến thức liên đến lỗ hổng bảo mật là gì và áp dụng các biện pháp bảo vệ phù hợp. Đó mới là cách tiếp cận khôn ngoan để đảm bảo an toàn thông tin trong kỷ nguyên số. Đừng để website của bạn trở thành mục tiêu dễ dàng cho các cuộc tấn công mạng! MONA Host mang đến giải pháp hosting hoàn hảo để giúp doanh nghiệp giải quyết các vấn đề liên quan đến lỗ hổng bảo mật từ cơ bản cho đến nghiêm trọng. Với đội ngũ kỹ thuật 24/7 và hệ thống giám sát liên tục, MONA Host cam kết mang đến cho khách hàng một môi trường hosting an toàn, ổn định để phát triển kinh doanh. Liên hệ ngay HOTLINE 1900 636 648 để được tư vấn gói dịch vụ phù hợp nhất!

Bài viết liên quan

Đăng ký để nhận các bài nghiên cứu, blog, thông tin mới nhất từ chúng tôi