Võ Nguyên Thoại

Contents

- 1. Modsecurity là gì?

- 2. Tính năng và vai trò của Modsecurity là gì?

- 3. SQL Injection và XSS xuất hiện khi chưa tích hợp Mod Security

- 4. Mod Security hoạt động như thế nào?

- 5. Tổng quan về Modsecurity Core Rule

- 6. Bộ quy tắc của Mod Security

- 7. Hướng dẫn cài đặt Mod_security

- 8. Tính tương thích của Mod Security

- 9. Kiểm tra Firewall

- 10. Các câu hỏi thường gặp về Modsecurity là gì?

ModSecurity là một trong những công cụ bảo mật mạnh mẽ được nhiều quản trị viên website tin dùng. Được ví như một bức tường lửa ứng dụng web, Modsecurity có khả năng phát hiện và ngăn chặn các cuộc tấn công cyber attack vào website thông qua các lỗ hổng bảo mật. Vậy thì Modsecurity là gì và tại sao nó lại có vai trò quan trọng trong việc bảo vệ website của bạn? Hãy cùng MONA Host tìm hiểu chi tiết ngay trong bài viết dưới đây nhé.

Modsecurity là gì?

ModSecurity là một giải pháp tường lửa ứng dụng web (WAF) mã nguồn mở, mang đến khả năng bảo vệ toàn diện cho các ứng dụng web. Bộ công cụ này hoạt động bằng cách phân tích các yêu cầu và phản hồi HTTP giữa trình duyệt và máy chủ, giúp phát hiện và ngăn chặn các mối đe dọa nhắm vào lỗ hổng bảo mật trong ứng dụng website.

Hơn nữa, ModSecurity còn cung cấp khả năng giám sát hoạt động và truy cập trang web theo thời gian thực, cho phép bạn linh hoạt cấu hình và điều chỉnh các tính năng theo nhu cầu mà không cần tuân theo một khuôn khổ nào.

Tính năng và vai trò của Modsecurity là gì?

Khi triển khai Modsecurity đúng cách, bạn không chỉ tạo ra một lớp phòng thủ bổ sung mà còn giúp duy trì tính ổn định và an toàn cho hệ thống. Vì vậy, để hiểu rõ hơn về các tính năng cũng như vai trò của Modsecurity là gì, hãy cùng MONA Host theo dõi tiếp nội dung dưới đây nhé!

Giám sát thời gian thực và phát hiện tấn công

ModSecurity không chỉ ghi lại nhật ký mà còn có khả năng giám sát luồng dữ liệu HTTP theo thời gian thực, giúp nhận diện các cuộc tấn công mạng. Chính vì tính năng này, ModSecurity trở thành một công cụ phát hiện xâm nhập web mạnh mẽ, hỗ trợ phản ứng kịp thời khi có hoạt động đáng ngờ xảy ra trên hệ thống.

Chống tấn công và vá lỗi

Modsecurity có khả năng phản ứng tức thì trước các cuộc tấn công nhằm vào ứng dụng web bằng cách áp dụng ba phương pháp phổ biến:

- Mô hình bảo mật NSM (Negative Security Model): Phương pháp này giám sát những yêu cầu và hành vi bất thường nhắm vào ứng dụng web. Modsecurity sẽ ghi lại các yếu tố như địa chỉ IP, phiên ứng dụng, và tài khoản người dùng. Nếu các yêu cầu có dấu hiệu đáng ngờ cao sẽ bị log hoặc bị loại bỏ.

- Mô hình bảo mật PSM (Positive Security Model): Phương pháp này hoạt động theo nguyên tắc chỉ chấp nhận có những yêu cầu hợp lệ và loại bỏ hết tất cả các yêu cầu không xác định. Do đó, mô hình này thường phù hợp với những ứng dụng có cấu trúc ít thay đổi hoặc phổ biến, giúp đảm bảo hiệu quả an ninh cho website.

- Phương pháp xử lý lỗ hổng và điểm yếu (Known Weaknesses and Vulnerabilities): Modsecurity là công cụ lý tưởng để tạm thời vá các lỗ hổng trong ứng dụng web mà không cần can thiệp vào mã nguồn. Điều này giúp duy trì an toàn cho mạng lưới hệ thống trong khi chờ các lỗ hổng được sửa chữa hoàn chỉnh bởi đội ngũ phát triển.

Tính linh hoạt của Core Rule Set

Core Rule Set (CRS) trong ModSecurity được ví như một lá chắn bảo vệ đa năng, liên tục được cập nhật để thích ứng với các mối đe dọa mới nổi trên mạng. Tuy nhiên, sức mạnh thực sự của CRS nằm ở khả năng linh hoạt tùy biến cao, cho phép người quản trị hệ thống điều chỉnh và mở rộng để phù hợp với nhu cầu bảo mật cụ thể của mỗi tổ chức.

Phát triển mẫu nhúng

Modsecurity là một firewall ứng dụng web hiệu quả, có thể dễ dàng tích hợp vào hạ tầng máy chủ ứng dụng web như Apache hoặc IIS. Việc triển khai Modsecurity mang lại nhiều lợi ích quan trọng:

- Không làm gián đoạn cơ sở hạ tầng hiện tại: Thêm Modsecurity vào máy chủ web hiện có là nhanh chóng và đơn giản. Việc này không yêu cầu thay đổi mạng lưới hiện tại và hoàn toàn miễn phí, chỉ bổ sung các chức năng cần thiết cho người dùng.

- Tương thích rộng rãi: Modsecurity hoạt động tốt với tất cả các thành phần của hệ thống, yêu cầu can thiệp tối thiểu trong quá trình phát triển.

- Khả năng xử lý nội dung mã hóa và nén: Modsecurity không gặp khó khăn với các luồng dữ liệu truy cập được mã hóa bằng SSL. Điều này là nhờ vào khả năng hoạt động sau khi dữ liệu đã được giải mã và giải nén.

- Hiệu suất ấn tượng: Modsecurity thể hiện hiệu suất mạnh mẽ, đặc biệt khi triển khai cùng máy chủ reverse proxy dựa trên Apache. Nhiều tổ chức đã chọn Modsecurity để bảo vệ các máy chủ web của họ, với khả năng bảo vệ nhiều máy chủ web đồng thời.

SQL Injection và XSS xuất hiện khi chưa tích hợp Mod Security

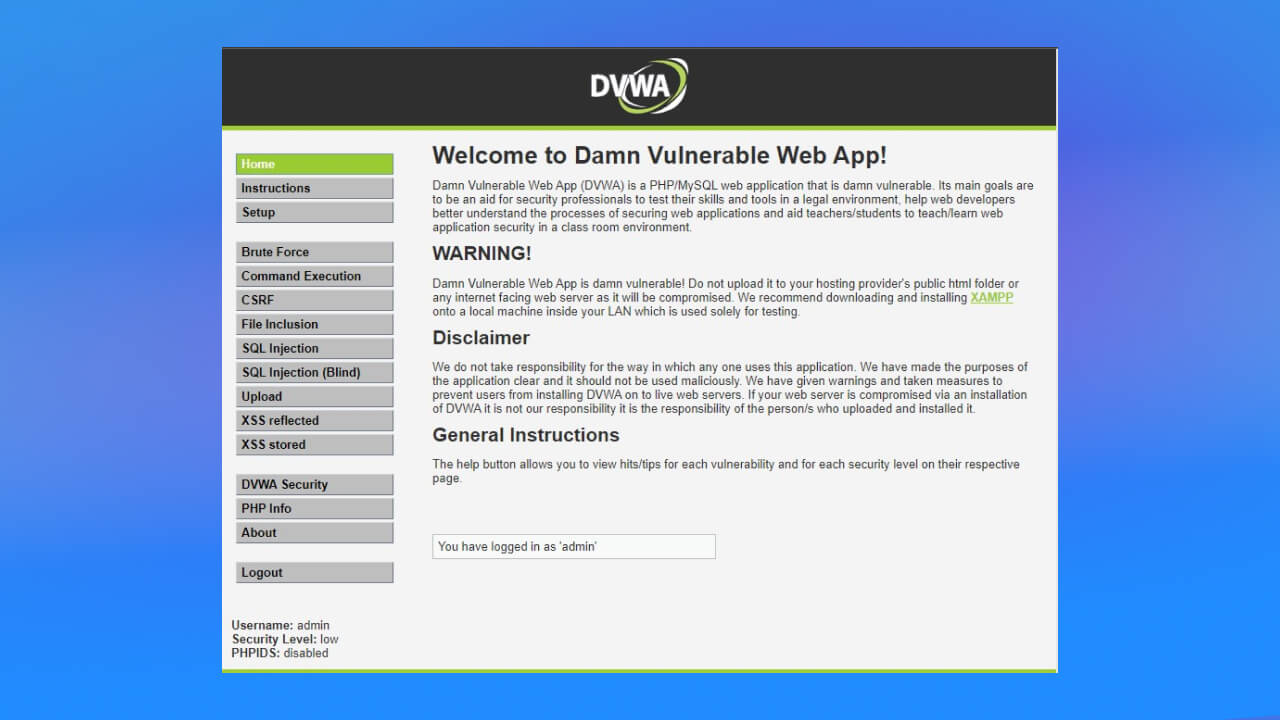

Để kiểm tra lỗ hổng SQL Injection và tấn công XSS, bạn có thể sử dụng Damn Vulnerable Web Application (DVWA). Đây là một ứng dụng PHP mã nguồn mở được thiết kế đặc biệt để mô phỏng các lỗi bảo mật, bao gồm cả SQL Injection và XSS. Đầu tiên, bạn cần tải mã nguồn của DVWA từ trang GitHub: https://github.com/ethicalhack3r/DVWA

Sau khi tải về, giải nén vào thư mục C:\xampp\htdocs. Tiếp theo, khởi động ứng dụng và đăng nhập với tài khoản mặc định (username: admin, password: password). Bạn sẽ thấy giao diện của trang web Damn Vulnerable Web Application (DVWA) hiện ra như hình dưới.

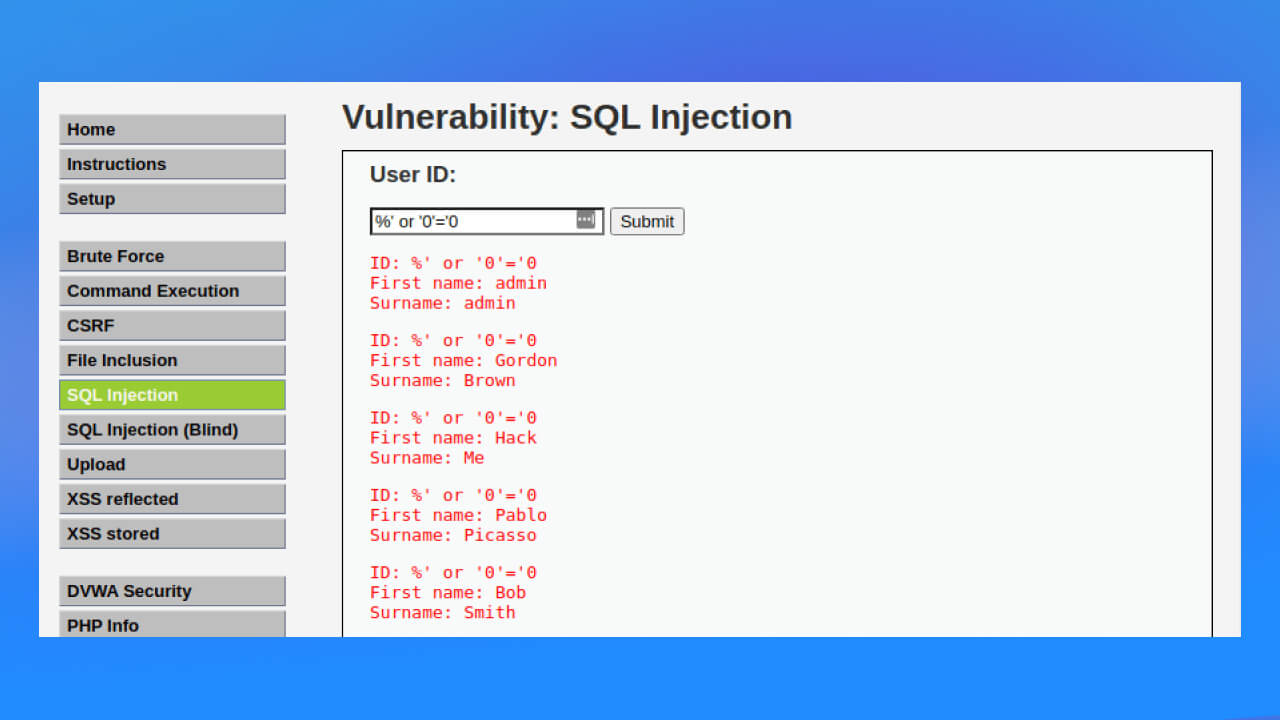

Thử nghiệm SQL Injection

Để thực hiện tấn công SQL Injection, bạn có thể nhập vào trường dữ liệu chuỗi %’ or ‘0’=’0 và sau đó nhấn nút gửi. Điều này sẽ dẫn đến việc truy vấn cơ sở dữ liệu trả về thông tin của tất cả người dùng, vì lúc này câu lệnh SQL được thực hiện sẽ trở thành: SELECT * FROM users WHERE user_id = ‘%’ or ‘0’=’0′. Câu lệnh này luôn trả về tất cả các bản ghi trong bảng người dùng, vì điều kiện ‘0’=’0 luôn đúng.

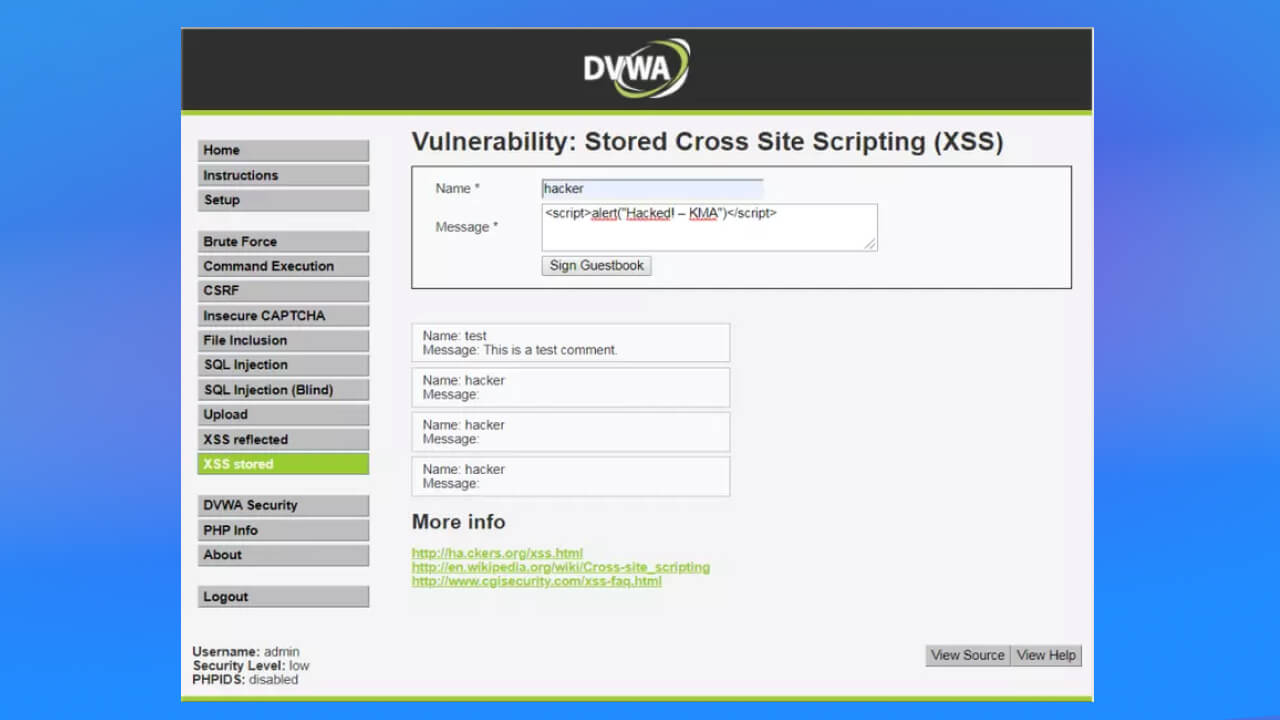

Thử nghiệm XSS

Để thực hiện một cuộc tấn công XSS stored, bạn có thể gửi đoạn mã sau:

<script>alert(“Hacked! – KMA”)</script>

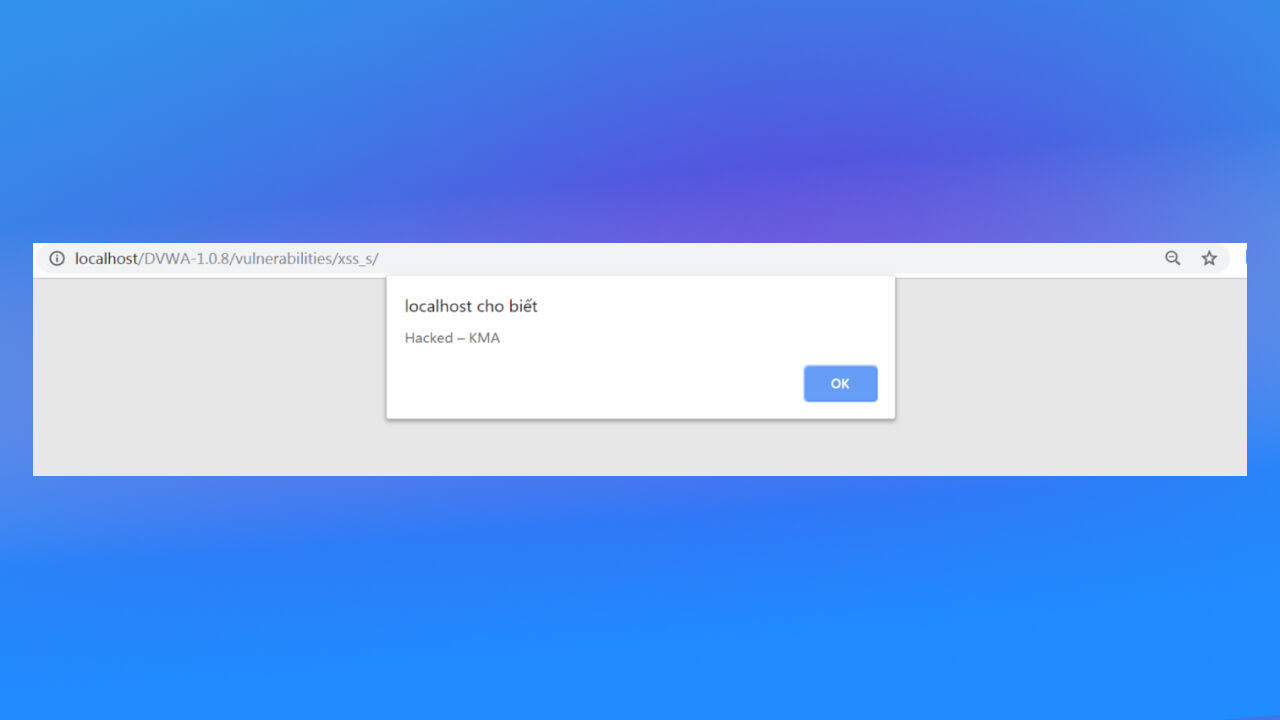

Khi mã này được gửi đi, mỗi khi trang web được truy cập, người dùng sẽ thấy một thông báo cảnh báo hiện lên với nội dung “Hacked! – KMA”:

Lỗi SQL Injection và XSS có thể dễ dàng bị khai thác nếu không được bảo vệ đúng cách. Để ngăn chặn các cuộc tấn công này, việc áp dụng các biện pháp phòng ngừa là cực kỳ quan trọng.

Mod Security hoạt động như thế nào?

ModSecurity hoạt động như một hệ thống phát hiện và ngăn chặn xâm nhập (IDPS – Intrusion Detection and Prevention System), giúp bảo vệ máy chủ web khỏi các mối đe dọa tiềm tàng. Khi kiểm tra lưu lượng HTTP và HTTPS đến và đi từ máy chủ, ModSecurity phân tích dữ liệu để phát hiện những dấu hiệu bất thường hoặc các hành vi không hợp lệ.

Chức năng của ModSecurity bao gồm việc nhận diện và ngăn chặn các hành vi vi phạm chính sách an ninh hoặc các hoạt động không đúng quy định của máy chủ. Những hành vi bất thường có thể bao gồm việc khai thác lỗ hổng như SQL injection để truy cập trái phép, hoặc việc người dùng hợp pháp cố gắng thao túng quyền truy cập của mình.

ModSecurity sử dụng hai phương pháp chính để phát hiện các cuộc tấn công:

- Dựa vào mẫu: ModSecurity kiểm tra các dấu hiệu và mẫu nguy hiểm trong các yêu cầu gửi đến máy chủ web. Những mẫu này có thể là các ký tự trong request URI, host, user-agent, access-encoding và cookie. Các mẫu này được cấu hình sẵn trong các rule, và nếu phát hiện dấu hiệu nguy hiểm, hệ thống sẽ chặn yêu cầu và ghi log chi tiết về loại tấn công.

- Dựa vào dấu hiệu bất thường: Ngoài các mẫu đã biết, ModSecurity còn phát hiện các dấu hiệu bất thường, như một user-agent lạ hoặc không hợp lệ. Ví dụ, một dấu hiệu bất thường có thể là các đoạn mã chứa từ khóa như script hoặc activex, cho thấy có khả năng tấn công XSS.

Khi phát hiện lỗi, ModSecurity hỗ trợ quản trị viên bằng cách ghi lại thông báo lỗi và cung cấp thông tin để khắc phục sự cố. Ví dụ, nếu hệ thống phát hiện lỗi liên quan đến “ODBC Error Code”, bạn có thể sử dụng rule như sau để chặn và ghi log lỗi:

SecRule RESPONSE_BODY “ODBC Error code” Deny,log,status:503,phase:4,msg:”Database Error Message Detected”

Bằng cách này, ModSecurity giúp bảo vệ máy chủ web khỏi các cuộc tấn công và cung cấp thông tin cần thiết để quản trị viên có thể nhanh chóng khắc phục sự cố.

Tổng quan về Modsecurity Core Rule

Modsecurity là một tường lửa ứng dụng web, và mặc dù nó không đi kèm với khả năng phòng chống tấn công mặc định hay các quy tắc cấu hình sẵn, nhưng có thể được mở rộng bằng các tính năng bổ sung. Để khai thác tối đa những lợi ích từ Modsecurity, các nhà phát triển đã thiết lập một bộ quy tắc toàn diện, chặt chẽ và hoàn toàn miễn phí.

Khác với các hệ thống phát hiện và giám sát lỗ hổng khác, bộ quy tắc này có khả năng bảo vệ các ứng dụng web khỏi những điểm yếu chưa được phát hiện, cung cấp lớp bảo mật bổ sung hiệu quả.

Nội dung của Core Rule

Để bảo vệ toàn diện cho website của bạn, Core ruler sẽ bao gồm các thành phần sau:

- Bảo vệ luồng dữ liệu HTTP: Thành phần này có nhiệm vụ phát hiện các hành vi vi phạm giao thức HTTP và thực hiện các quy tắc xử lý đã được xác định theo quy tắc cơ bản.

- Phòng chống các cuộc tấn công phổ biến vào Web server: Tính năng này giúp nhận diện và ngăn chặn các cuộc tấn công vào bảo mật của web server.

- Một số tính năng bổ sung: Bao gồm việc tự động phát hiện các Bot, ngăn chặn và nhận diện truy cập từ Trojan horses, cũng như phát hiện lỗi tấn công và các thông báo từ web server.

Cấu trúc của Core Rule

Cấu hình của Rule Modsecurity bao gồm nhiều thành phần và yêu cầu cụ thể về nội dung. Dưới đây là các cấu trúc chính của Rule Modsecurity:

- Chỉ thị, hàm chuyển đổi, biến và signature: Đây là các phần chính của Rule, cùng với các hành động tương ứng để cho phép hoặc từ chối yêu cầu.

- Thông tin logic phát hiện tấn công: Cung cấp các yếu tố cần thiết để nhận diện các cuộc tấn công.

- Thiết lập chính sách và quyết định hành động: Quyết định cách xử lý khi phát hiện tấn công.

Modsecurity giúp xử lý từng loại tấn công khác nhau một cách linh hoạt. Các quy tắc chính được xây dựng dựa trên các mẫu có sẵn và có thể được điều chỉnh, bổ sung hoặc loại bỏ để phù hợp với yêu cầu bảo mật cụ thể.

Bộ quy tắc của Mod Security

Để đảm bảo mod_security hoạt động hiệu quả, bạn cần áp dụng một bộ quy tắc. SpiderLabs phối hợp cùng OWASP đã phát triển bộ quy tắc “generic” dành cho mod_security, giúp bảo vệ các chức năng của nó. Bạn có thể truy cập và tải bộ quy tắc này tại owasp-modsecurity-crs. Nếu muốn, bạn cũng có thể tạo bộ quy tắc riêng hoặc lựa chọn mua các bộ quy tắc tùy chỉnh khác để đáp ứng nhu cầu đặc thù của mình.

Hướng dẫn cài đặt Mod_security

Việc thiết lập ModSecurity trên các bảng điều khiển như cPanel và DirectAdmin giúp bạn dễ dàng tạo các quy tắc bảo mật tùy chỉnh và kiểm soát hiệu quả hệ thống. Dưới đây, MONA Host sẽ hướng dẫn bạn cách cài đặt ModSecurity trên cPanel và DirectAdmin một cách đơn giản và nhanh chóng.

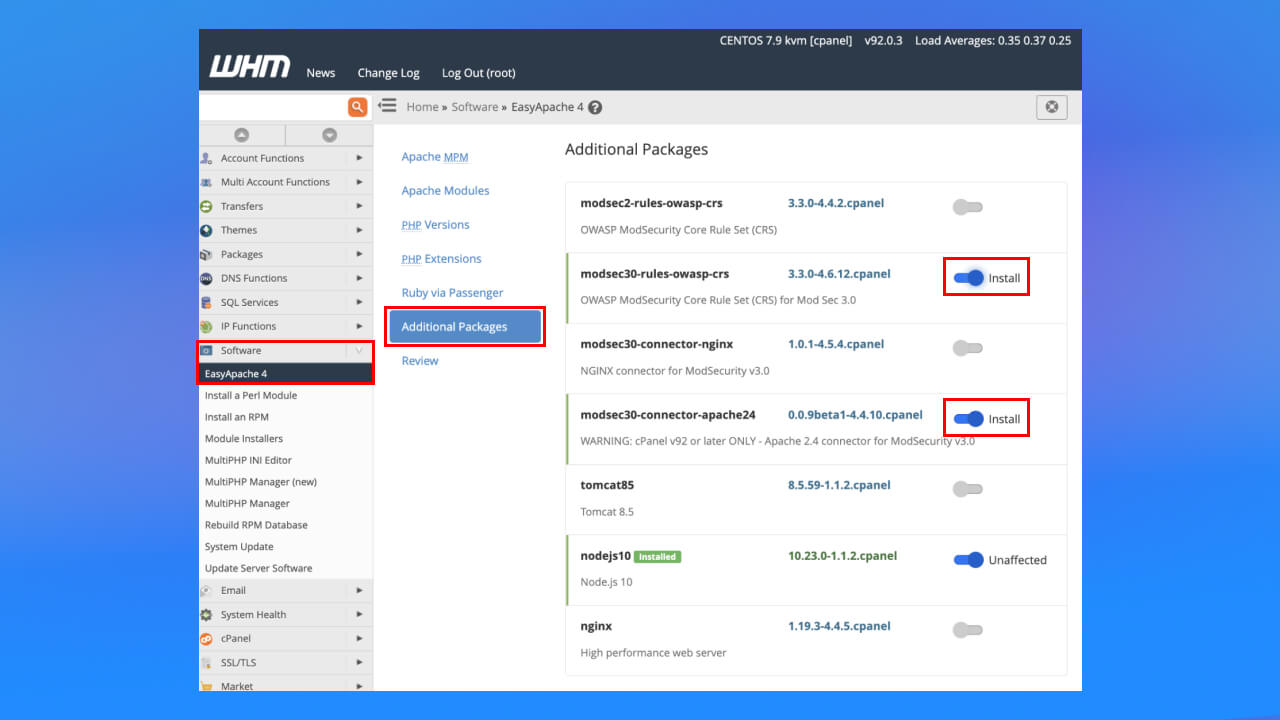

Cài đặt ModSecurity Windows trên cPanel

Để cài đặt ModSecurity 3, bạn cần quyền root trên máy chủ của mình, có thể thực hiện qua dòng lệnh SSH và trong WHM. Đầu tiên, bạn phải cài đặt kho lưu trữ thử nghiệm EasyApache4 vì ModSecurity 3 đang trong giai đoạn thử nghiệm.

Đăng nhập vào máy chủ của bạn qua SSH và chạy lệnh sau để cài đặt kho lưu trữ thử nghiệm:

yum install ea4-experimental

Bạn cần gỡ bỏ ModSecurity 2 nếu bạn đã cài đặt trước đó bằng câu lệnh:

yum remove ea-apache24-mod_security2

Tiếp theo, hãy cài đặt kết nối phù hợp cho ModSecurity Windows với Apache hoặc NGINX. Sử dụng một trong các lệnh sau tùy thuộc vào web server bạn đang sử dụng:

yum install ea-modsec30-connector-apache24

yum install ea-modsec30-connector-nginx

Trong WHM, bạn hãy thực hiện các bước sau:

- Vào trang EasyApache4 từ menu ở thanh sidebar, hãy chọn Software.

- Chọn Customize dưới Currently Installed Packages.

- Ch tab Additional Packages

- Tại phần modsec30-connector-apache24 và modsec30-connector-nginx, click vào nút chuyển bên cạnh.

- Chọn tab Review và nhấp vào nút Provision ở cuối trang.

Bạn có thể thực hiện cài đặt bộ quy tắc OWASP Core trong WHM bằng cách lặp lại quy trình trên với gói modsec30-rules-owasp-crs, hoặc qua dòng lện:

yum install ea-modsec30-rules-owasp-crs

Cài đặt ModSecurity trên DirectAdmin

Việc cài đặt ModSecurity cho DirectAdmin có thể thực hiện qua giao diện dòng lệnh (CLI) với các bản build tùy chỉnh. Để thực hiện đúng cách, bạn cần nắm vững kiến thức về DirectAdmin và các bản build tùy chỉnh trước khi bắt đầu.

DirectAdmin cung cấp hai bộ quy tắc bảo mật chính là OWASP và Comodo. Trong hướng dẫn này, MONA Host sẽ sử dụng bộ quy tắc Comodo.

Để bắt đầu, hãy đăng nhập vào máy chủ DirectAdmin của bạn với quyền root và thực hiện các lệnh sau:

cd /usr/local/directadmin/custombuild./build update

./build set modsecurity yes

./build set modsecurity_ruleset "comodo"

./build modsecurity

./build modsecurity_rules

./build rewrite_confs

Quá trình này sẽ biên dịch và cài đặt ModSecurity trên máy chủ của bạn, đảm bảo rằng DirectAdmin hoạt động chính xác với cấu hình mới. Sau khi hoàn tất, bạn có thể truy cập vào DirectAdmin và tìm thấy giao diện ModSecurity tại Server Manager >> ModSecurity (https://hostname:2222/admin/modsecurity).

Tính tương thích của Mod Security

Một số quy tắc không hoạt động tốt với mod_ruid2 do cách thức tương tác với quyền truy cập tệp, quyền sở hữu và các quy trình Apache. Các quy tắc của ModSecurity, nếu cần lưu trữ giá trị vào tệp, sẽ không chạy đúng với mod_ruid2. Tương tự, những quy tắc này cũng không hỗ trợ với mpm-itk.

Nếu bạn không chắc chắn quy tắc cụ thể có yêu cầu lưu trữ tệp hay không, hãy tham khảo ý kiến nhà cung cấp trước khi triển khai bộ quy tắc trong mod_ruid2 hoặc mpm-itk.

Kiểm tra Firewall

Nếu bạn đang sử dụng ConfigServer Security & Firewall cho máy chủ của mình, việc kiểm tra xem tính năng LF_MODSEC đã được kích hoạt mặc định hay chưa là rất quan trọng. Khi tính năng này hoạt động, nếu một địa chỉ IP kích hoạt quy tắc modsec nhiều lần trong một khoảng thời gian nhất định, IP đó có thể bị chặn bởi Firewall.

Việc chặn có thể là tạm thời hoặc vĩnh viễn, tùy thuộc vào cấu hình của bạn. Để tránh xung đột với các ứng dụng web, hãy đảm bảo rằng modsec được cài đặt và cấu hình chính xác trên máy chủ trước khi kích hoạt tính năng LF_MODSEC. Nếu không, có nguy cơ người dùng truy cập vào trang web của bạn có thể bị chặn bởi Firewall.

Các câu hỏi thường gặp về Modsecurity là gì?

Bên cạnh việc tìm hiểu Modsecurity là gì, MONA Host dưới đây sẽ giải đáp những thắc mắc thường gặp nhất về công cụ này, giúp bạn nắm bắt thêm các kiến thức cơ bản về Mod Security trong việc bảo vệ website khỏi các nguy cơ tiềm ẩn.

Làm thế nào để có thể xác minh chính xác cách Mod Security xử lý các quy tắc và yêu cầu?

Bạn cần kích hoạt nhật ký gỡ lỗi bằng cách sử dụng SecDebugLog và tăng mức độ ghi nhật ký bằng SecDebugLogLevel. Nếu bạn đặt mức độ ghi nhật ký gỡ lỗi lên 9, hệ thống sẽ hiển thị chính xác những tác vụ mà nó đang thực hiện cùng với dữ liệu mà nó đang xử lý.

Tuy nhiên, hãy lưu ý rằng việc tăng mức độ ghi nhật ký gỡ lỗi sẽ hỗ trợ tốt cho việc khắc phục sự cố, nhưng nó cũng sẽ ảnh hưởng tiêu cực đến hiệu suất hệ thống.

Tôi nên sử dụng phiên bản ModSecurity v2.9.x hay v3.0.x?

ModSecurity v2.9.x được thiết kế để sử dụng với Apache HTTP Server và Windows IIS. ModSecurity v3.0.x được sử dụng với nginx. Cả hai nhánh mã (v2/master và v3/master) đều được bảo trì thường xuyên và cung cấp chức năng tương tự nhau.

Từ việc phát hiện sớm các mối đe dọa đến khả năng phản ứng linh hoạt với các cuộc tấn công, Mod Security mang đến một lớp bảo vệ mạnh mẽ và đáng tin cậy. Hơn nữa, với khả năng tùy chỉnh cao, công cụ này phù hợp với nhiều loại hệ thống cũng như nhu cầu bảo mật khác nhau. Việc triển khai Mod Security là bước đi chiến lược quan trọng giúp bảo vệ dữ liệu và duy trì hoạt động kinh doanh của bạn hiệu quả trên môi trường trực tuyến. Khách hàng có nhu cầu sử dụng dịch vụ hosting an toàn và đáng tin cậy, hãy liên hệ ngay HOTLINE 1900 636 648 để được đội ngũ MONA Host tư vấn tận tình và chi tiết nhất.

Bài viết liên quan

Đăng ký để nhận các bài nghiên cứu, blog, thông tin mới nhất từ chúng tôi